В этой записке будет рассказано про настройку межсетевого экрана Dlink DFL260e. Если рассматривать это устройство с точки зрения обычного пользователя, оно представляет из себя обычный роутер с двумя WAN портами.

Но помимо стандартных возможностей обычного роутера, в нем есть обалденный функционал:

- по анализу трафика на вирусы, требует подписки для обновления антивируса

- блокировка нежелательных сайтов, аналогично требуется платная подписка для обновления баз

- продвинутый сетевой экран

- возможность подключения по VPN

- резервирования канала WAN

- система по обнаружению атак IDS/IPS

- шейпер трафика

В общем это устройство относится к классу UTM, а это значить, оно должно обеспечивать компьютерную безопасность с применением мощной комплексной защиты от сетевых угроз. Аналог такого устройства от компании Zyxel имеет имя ZyWall UTM. Кстати, это девайс разработан шведской компанией clavister, получается что Dlink меняет все надписи европейского бренда на свои и продает их нам. Стоит отметить, что параллельно Dlink производит аналогичное своё решение которое имеет приставку DSR. Если взглянут на форум DLINK, то можно сделать маленький вывод по поводу применения DSR устройств - покупать их не стоит, иначе будет много геморроя. Вообщем, DFL это стабильность, чего не скажешь про DSR!

Так как подписка на всякие антивирусные базы и черные сайты платная, я покажу как настроить базовый функционал, в который будут включены основные и самые нужные для локальной сети няшки.

Под этим я понимаю настройку:

- NAT для выхода в интернет

- DHCP сервера

- Резервирование канала

- Проброс портов

- VLAN для гостевой Wi Fi

- VPN для связи с офисом или разрозненными шлюзами (DFL, FreeBSD, Linux и т.д.)

- Шейпер трафика

С устройством я знаком мало, поэтому возможно описание настроек будет корявым, так что не судите строго. В записке будет обилие скриншотов, прям нашествие, несмотря на возможность конфигурирования этого монстра через командную строку (режим CLI аля Cisco Way).

Как обычно начну с "краткого содержания", правда иногда думаю что это лишнее в коротких записках, но зато как звучит :)))).

КРАТКОЕ СОДЕРЖАНИЕ

1. Вводные данные

2. Настройка WAN адаптеров

3. Настройка NAT

4. Поднимаем DHCP сервер

5. Пробрасываем порты

7. Разрешаем трассировку

8. Резервируем канал

9. Отделяем гостевую точку доступа через VLAN

10. Делаем доступ к локальной сети офиса по VPN

11. Гарантируем устойчивый доступ в интернет

12. Итог

Начнем с вводных данных, здесь напишу что за подключение к провайдерам, и какие сетевые реквизиты они нам предоставили. На самом деле я поднял тестовый стенд, чтобы проверить работу устройства перед вводом в эксплуатацию. Поэтому провайдера не настоящие :)

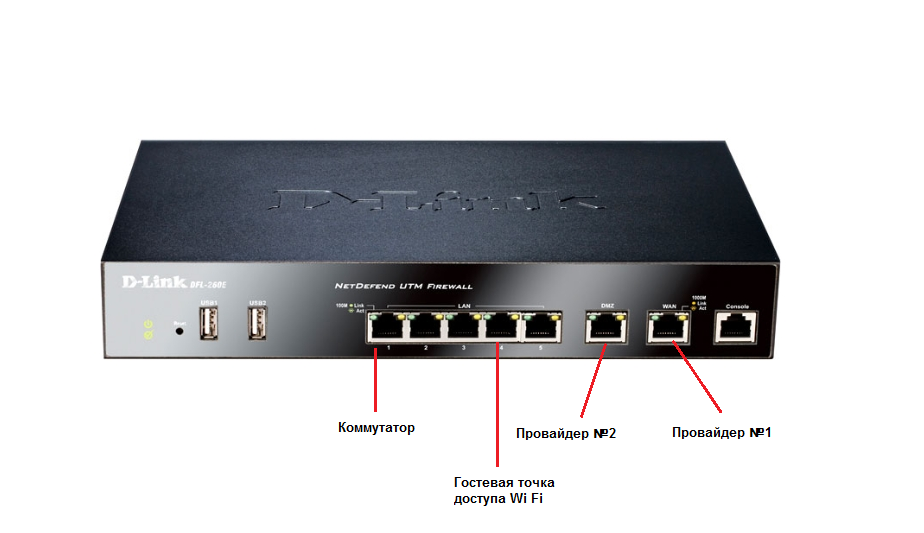

Кстати, вот картинко тестового стенда:

Немного инфы про тестовый стенд.

На виртуальной машине с NAT прописан forwarding с правилами iptables:

iptables -t nat -A POSTROUTING -s 80.242.222.24/255.255.255.252 -j SNAT --to-source 192.168.0.154

iptables -t nat -A POSTROUTING -s 82.200.134.200/255.255.255.252 -j SNAT --to-source 192.168.0.154

Также на этой ВМ добавлен сетевой адаптер с мостом для проводного Ethernet.

Сетевые настройки адаптеров:

DEVICE=enp0s8

TYPE=Ethernet

BOOTPROTO=static

DEFROUTE=yes

PEERDNS=yes

PEERROUTES=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=no

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_PEERDNS=yes

IPV6_PEERROUTES=yes

IPV6_FAILURE_FATAL=no

IPV6_ADDR_GEN_MODE=stable-privacy

NAME=enp0s8

ONBOOT=yes

IPADDR=80.242.222.25

NETMASK=255.255.255.252

DEVICE=enp0s8:0

TYPE=Ethernet

BOOTPROTO=static

DEFROUTE=yes

PEERDNS=yes

PEERROUTES=yes

IPV4_FAILURE_FATAL=no

IPV6INIT=no

IPV6_AUTOCONF=yes

IPV6_DEFROUTE=yes

IPV6_PEERDNS=yes

IPV6_PEERROUTES=yes

IPV6_FAILURE_FATAL=no

IPV6_ADDR_GEN_MODE=stable-privacy

NAME=enp0s8:0

ONBOOT=yes

IPADDR=82.200.134.201

NETMASK=255.255.255.252

Тестовый стенд конечно очень замороченный, для упрощенного тестирования лучше просто присвойте серые IP адреса вашего роутера двум WAN интерфейсам агрегата.

Для полноты можно запустить сервисы (vbox) на тестовом ноутбуке.

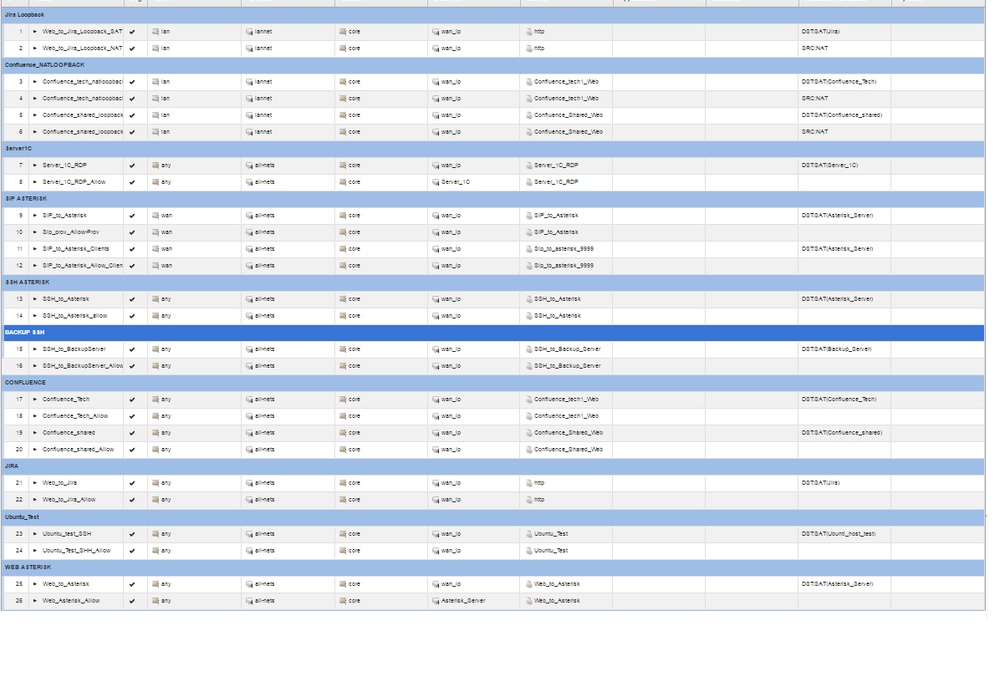

По правилам фаервола и как они работают:

- Правила можно ложит в папки

- Применение идет сверху вниз

- Правила Loopback должны стоят выше правил проброса портов

- Любые правила можно и даже нужно объеденять в группы, например SAT и Allow

1. Вводные данные

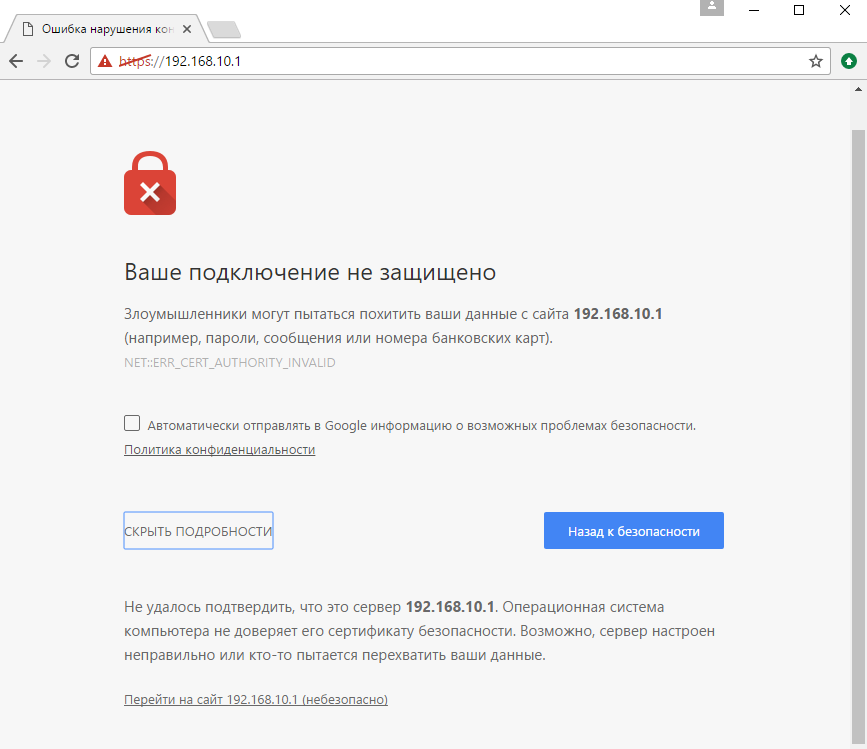

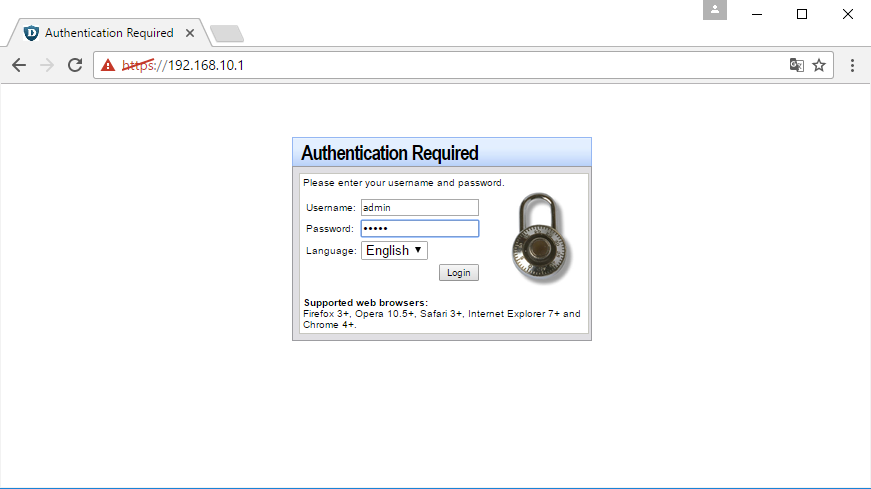

По умолчанию устройство имеет IP адрес 192.168.10.1, доступ к веб интерфейсу осуществляется по протоколу HTTPS. Обязательно в браузере требуется вводить адрес с указанием https, например: https://192.168.10.1, в противном случае не откроется конфигуратор. Был даже случай, когда от незнания такой мелочи, пришлось сбрасывать настройки устройство через "reset". Логин и пароль доступа к панели admin/admin. При первом входе запускается мастер, который поможет настроить устройство за два клика. Если у вас был опыт настройки ISA Server, Kerio Winroute или другого аналогичного решения, то вам придется по душе настройка DFL, так как идеология похожа на вышеупомянутые продукты.

В итоге есть:

- Два провайдера

- Интернет от них получаем по Ethernet кабелю со статическим IP адресами(соединение IPoE).

- Первый провайдер выдал IP адреса:

Статический IP адрес: 215.15.185.50

Маска сети: 255.255.255.0

Адрес шлюза: 215.15.185.49

Адрес DNS1 сервера: 8.8.8.8

Адрес DNS2 сервера: 8.8.4.4

- Второй провайдер выдал IP адреса:

Статический IP адрес: 217.15.185.50

Маска сети: 255.255.255.0

Адрес шлюза: 217.15.185.49

Адрес DNS1 сервера: 8.8.8.8

Адрес DNS2 сервера: 8.8.4.4

- Адреса для локальной сети:

Статический IP адрес: 192.168.10.1

Маска сети: 255.255.255.0

Адрес локальной сети: 192.168.10.0/24

В итоге два внешних подключения с IP адресами 215.15.185.50 и 217.15.185.50

Вход в главное меню

Идем по адресу https://192.168.10.1

Нажимаем "Подробности" и "Перейти на сайт 192.168.10.1 (небезопасно)"

Вводим admin/admin

И попадаем в главное меню, где и происходит конфигурование.

Chrome по умолчанию блокирует всплывающие окна от веб интерфейса Dlink, наверху в правой части есть значок, где снимается блокировка.

2. Настройка WAN адаптеров

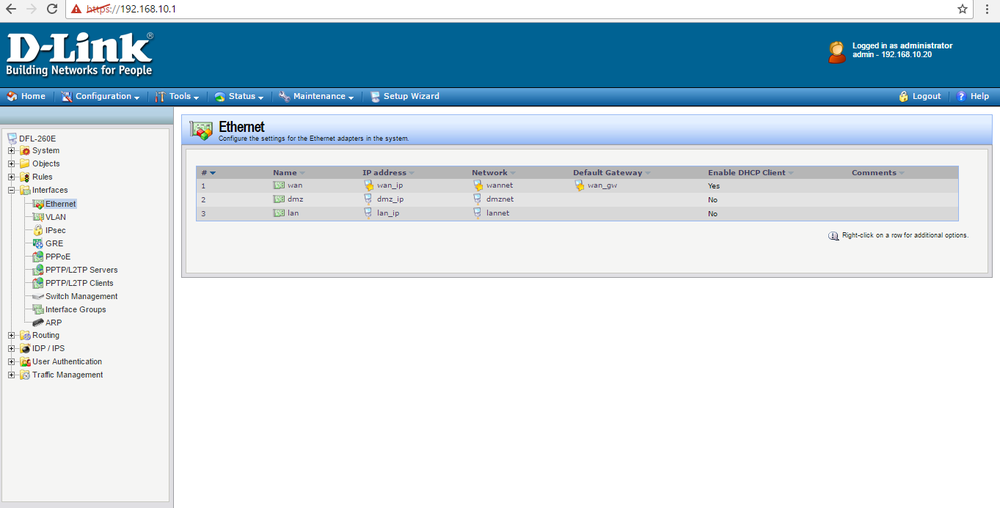

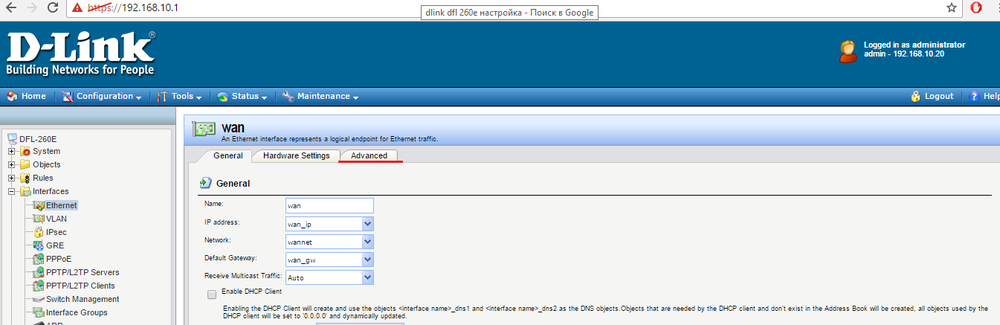

По умолчанию WAN Ethernet интерфейсы настроены на получение IP адреса по DHCP. Отключим режим DHCP клиента на WAN интерфейсе:

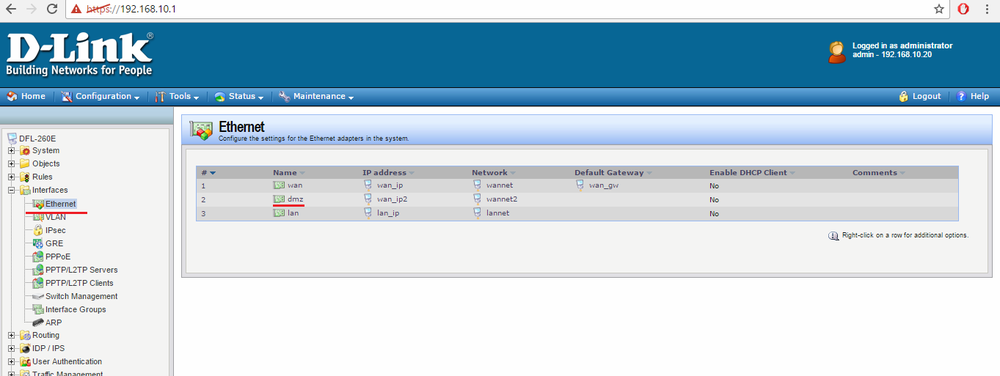

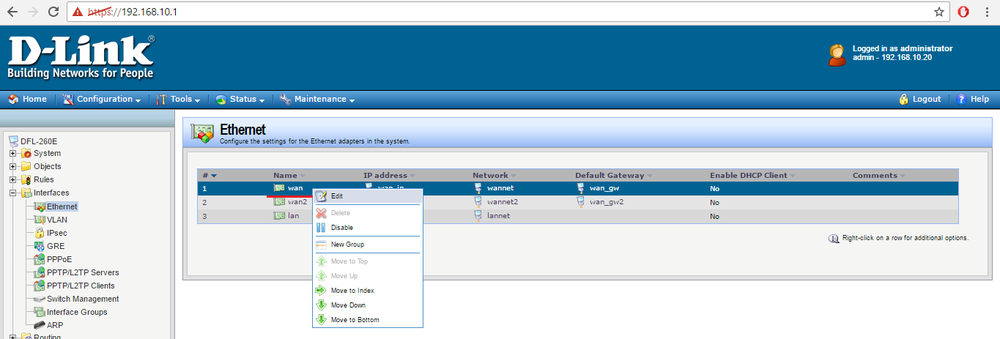

Идем в Interfaces -> Ethernet

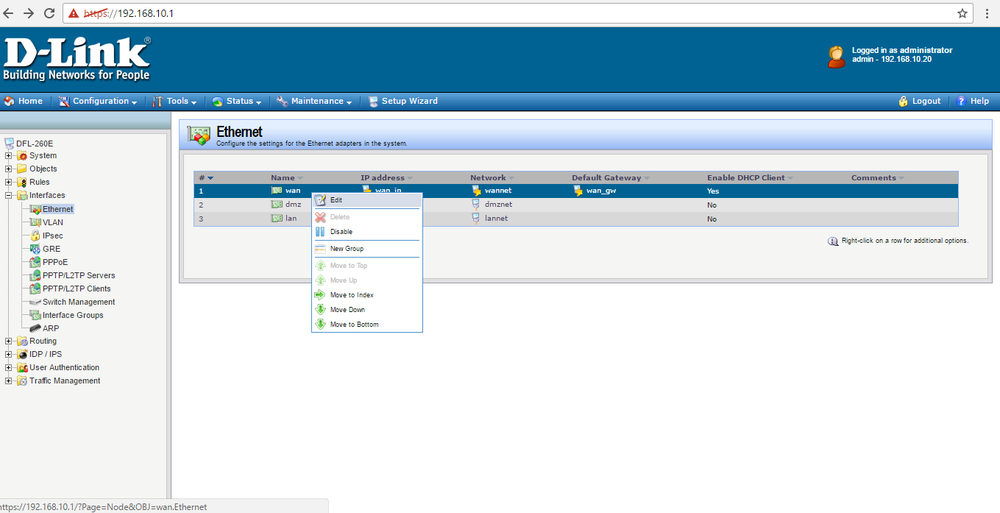

Выводим окно редактирования первого wan интерфейса, для этого надо щелкнуть по надписи wan или нажать правой кнопкой на первой строчки и выбрать "Edit".

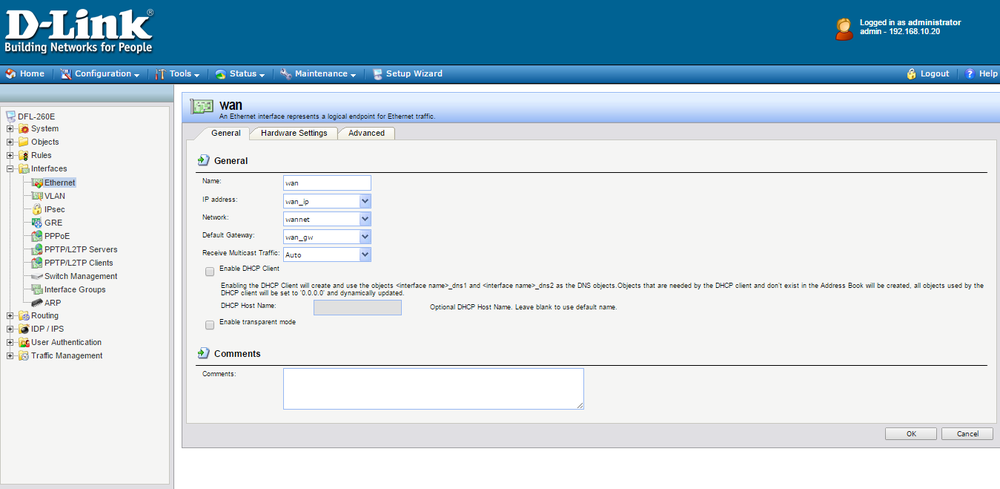

В открывшемся окне "General" снимаем галку "Enable DHCP client". После чего можно присвоить IP адрес WAN интерфейсу.

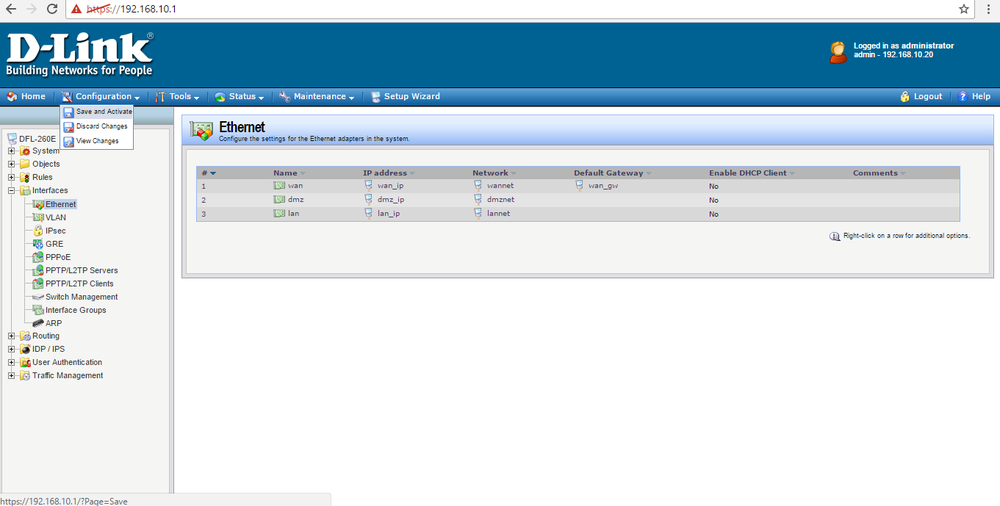

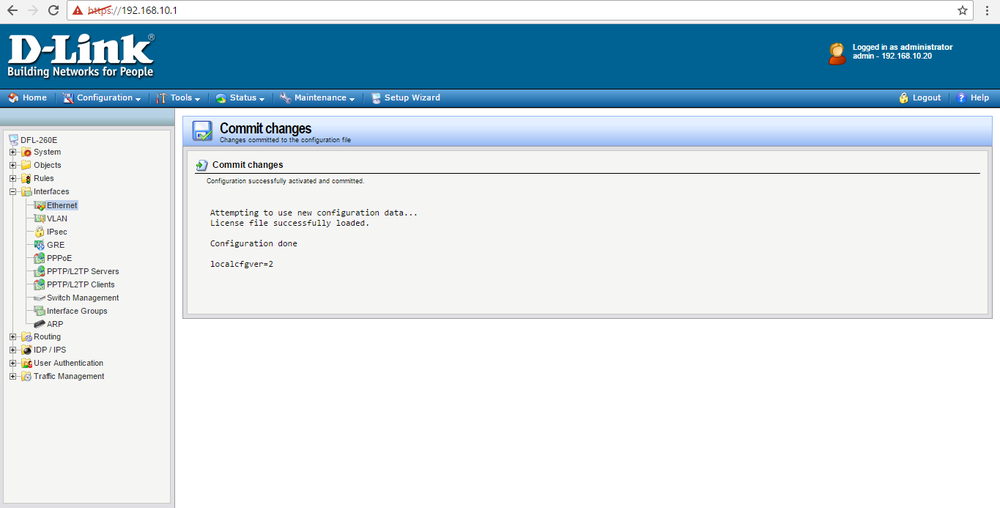

Не забывайте сохранят произведенные настройки. Для этого надо войти в Configuration -> Save and Activate -> OK

После чего надо дождаться автообновления страницы с надписью "Configuration Done".

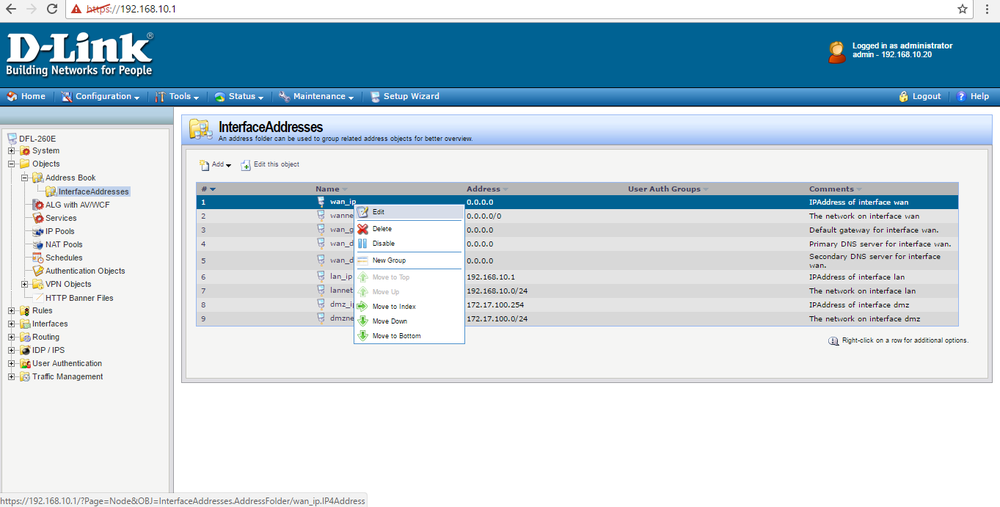

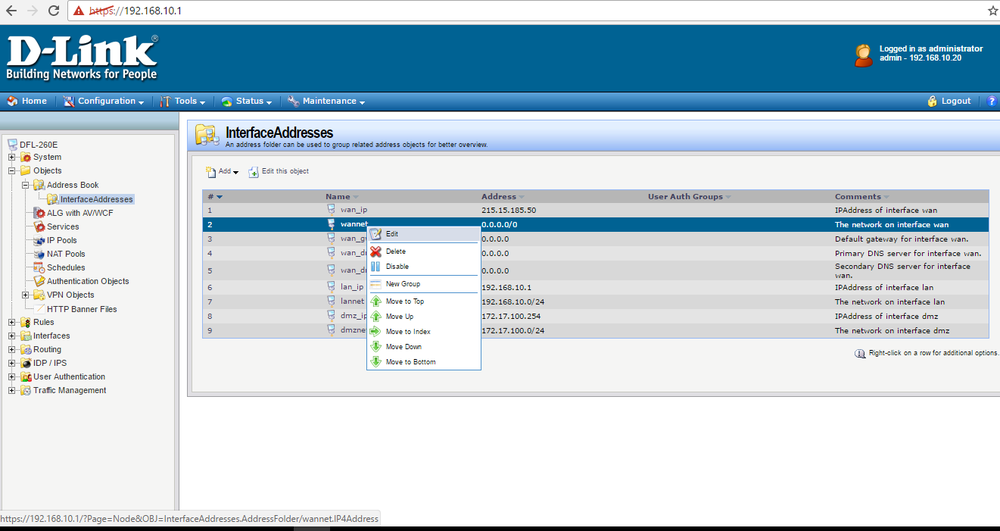

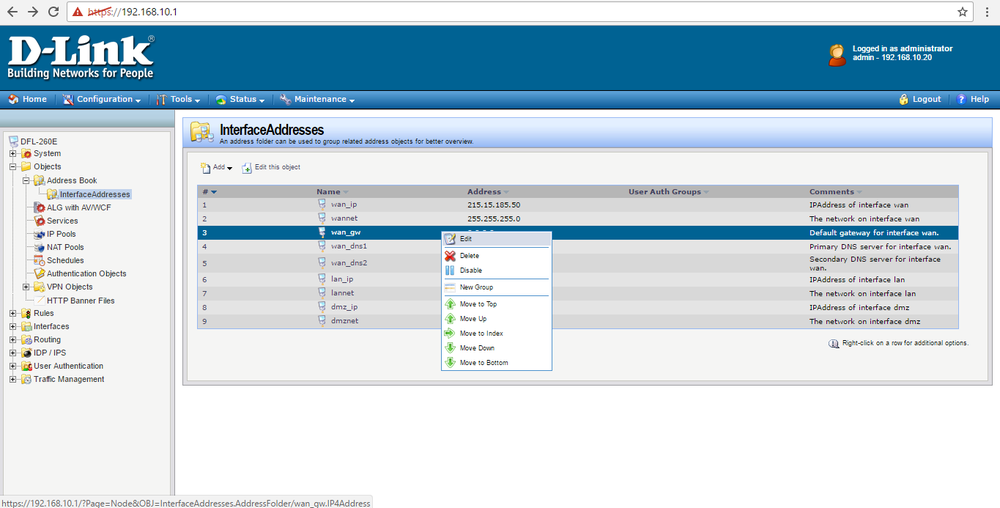

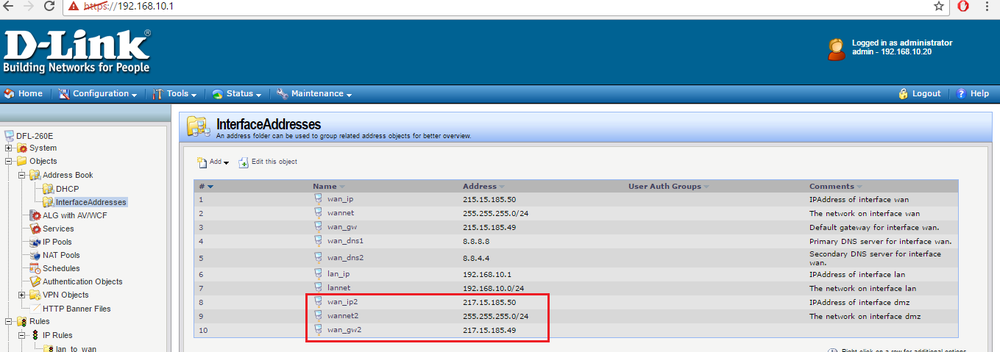

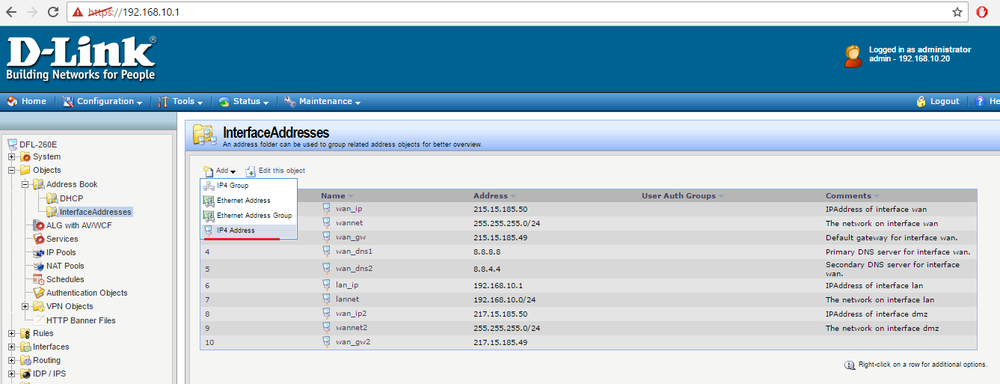

Идем в Objects -> Adress Book -> InterfaceAdresses

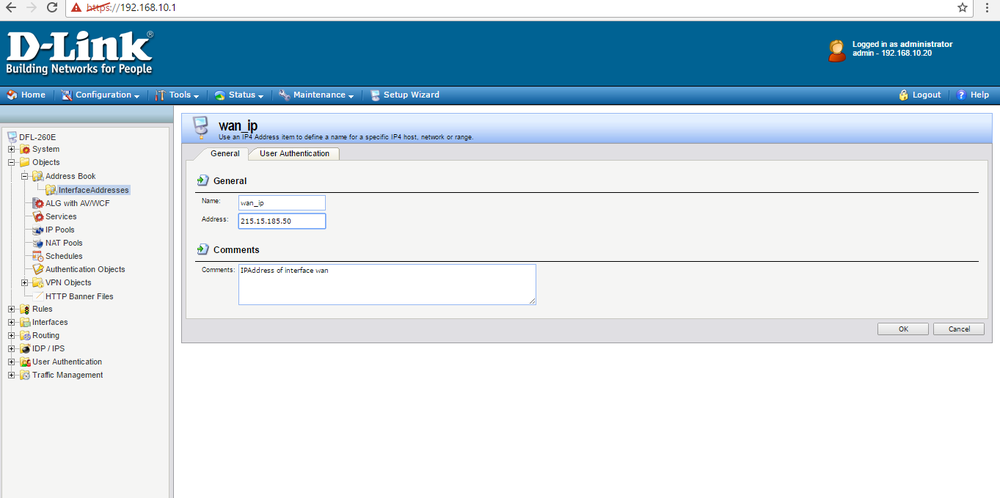

Здесь можно присвоить IP адрес первому WAN интерфейсу. Для этого щелкните надпись wan_ip

Здесь присваиваем IP адрес 215.15.185.50 первому адаптеру.

Вообще, удобно вместо "wan" писать имя провайдера. Например получится rostelecom_ip или kazakhtelecom_ip для статического IP адреса. Аналогичным образом можно прописывать адреса шлюзов - rostelecom_gw, DNS сервера - rostelecom_dns1, адрес сети - rostelecom_wannet.

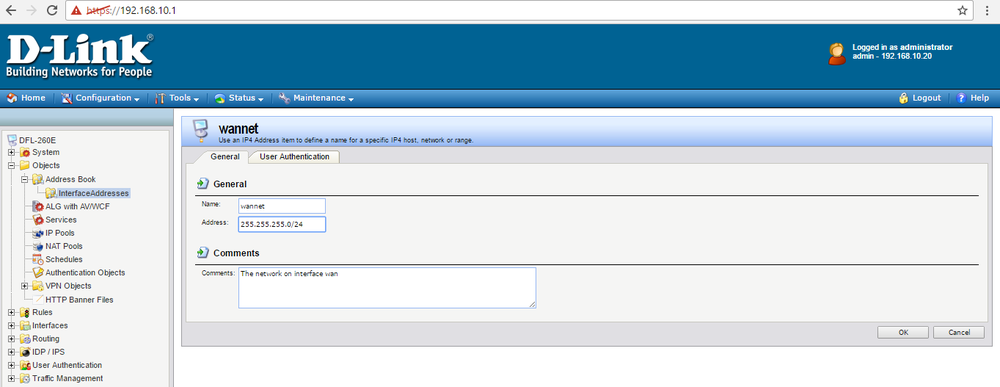

Редактируем объект wannet.

Здесь задаем маску сети.

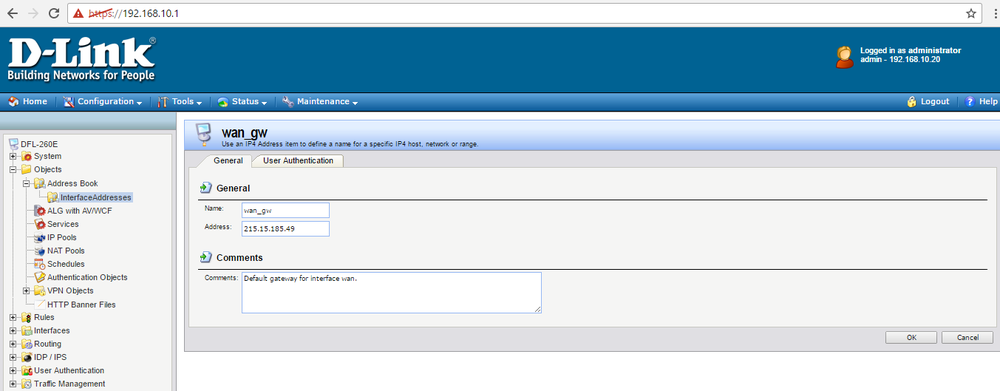

Задаем адрес шлюза wan_gw

Здесь пишем IP адрес шлюза, у меня он 215.15.185.50

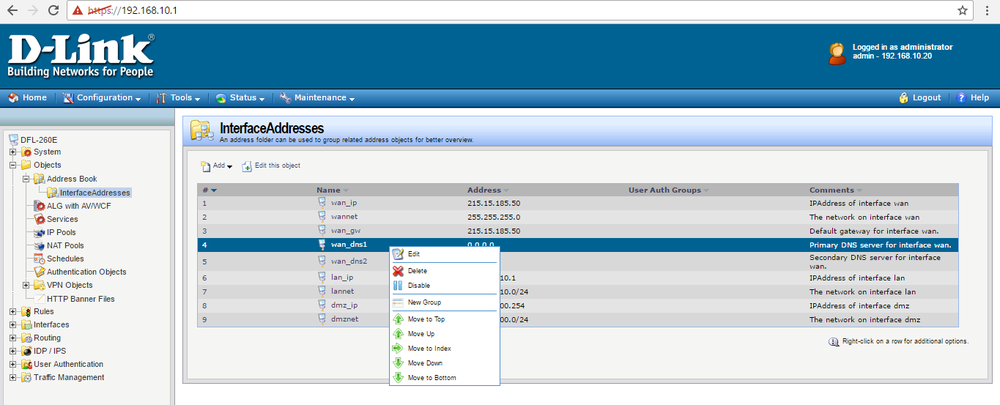

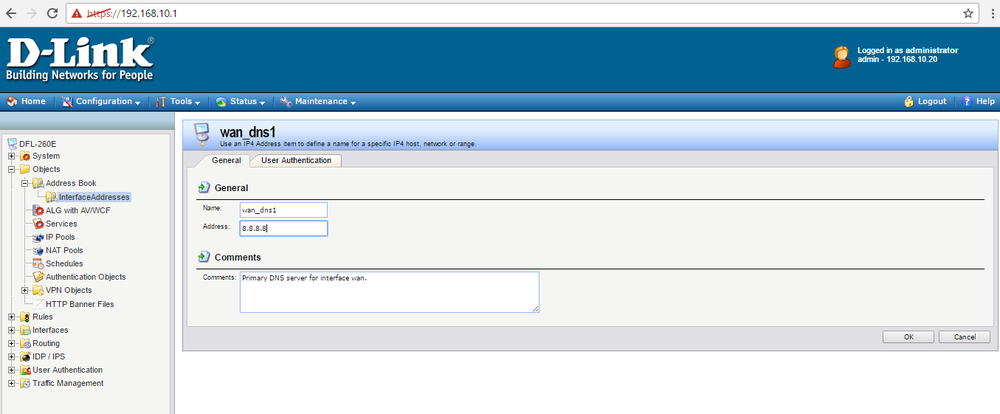

Теперь зададим адреса DNS серверов.

DNS1 - 8.8.8.8

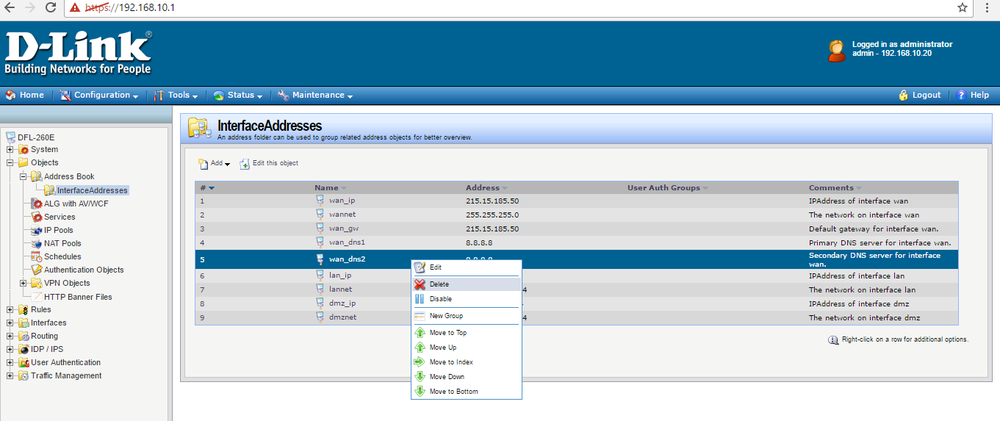

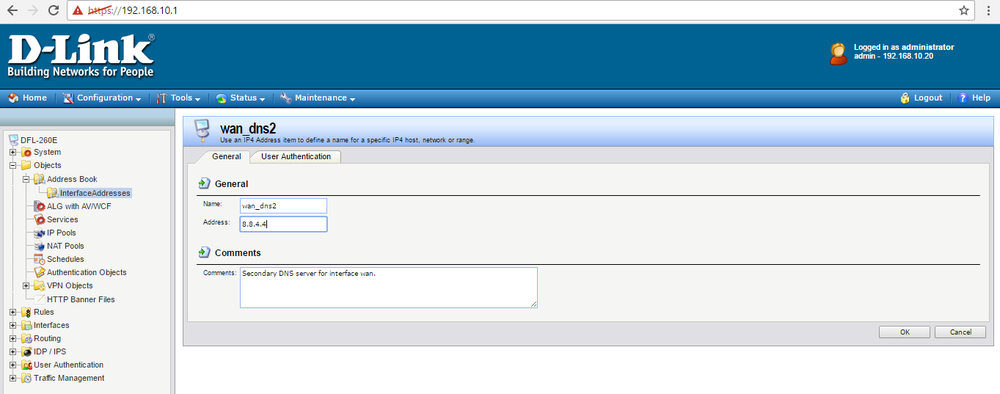

Редактируем wan_dns2

Задаем 8.8.4.4 для DNS2

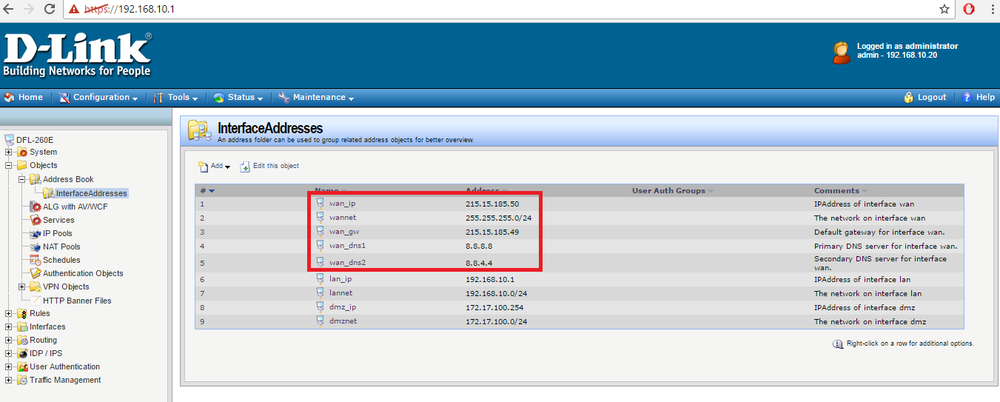

Итого, мы настроили первый WAN интерфейс.

Аналогичным образом необходимо настроить второй WAN интерфейс. Для этого переименуйте объекты dmz_ip в wan_ip2 и dmznet в wannet2, а также добавьте объекты wan_gw2.

В итоге получится что-то вроде этого:

Также не забудьте переименовать интерфейс DMZ зайдя в меню Interfaces => Ethernet

Это не все, укажите еще адрес шлюза для второго WAN интерфейса.

Щелкаем надпись "dmz"

Здесь задаем имя wan2 вместо dmz, а также не забываем указывать адрес шлюза wan_gw2.

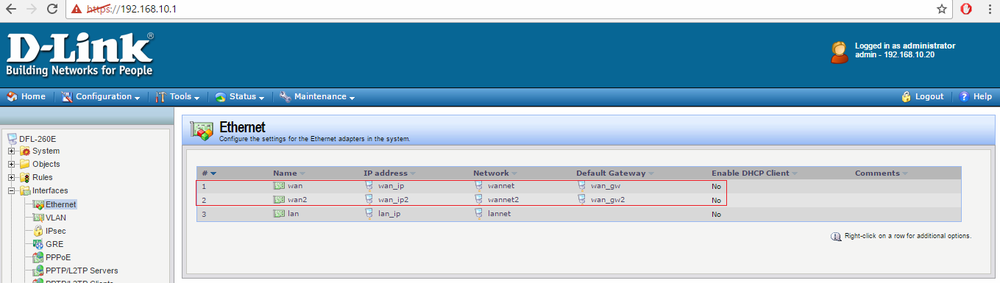

Итоговое окно с двумя WAN интерфейсами:

2. Настройка NAT

По умолчанию в DFL'е прописаны правила, разрешающие доступ по NAT локальной сети офиса, поэтому, админу даже не надо шевелить ушами.

Давайте посмотрим на эти самые правила:

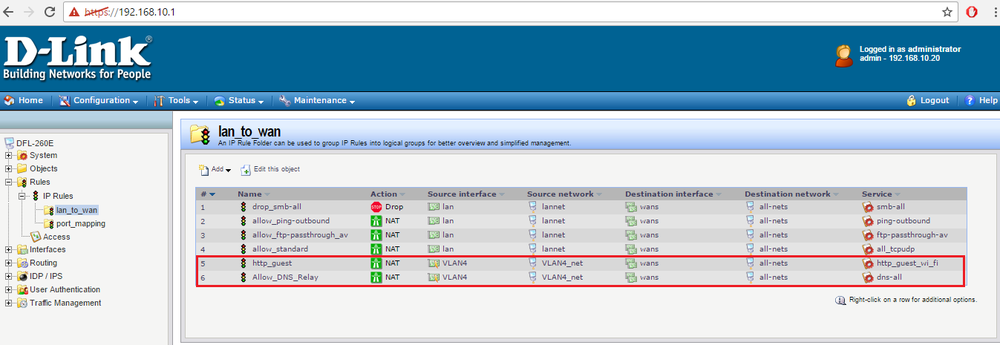

Идем в меню Rules => IP Rules => lan_to_wan

Заходим и видим целую банду из 4-х правил, последнее правило разрешает NAT всей локальной сети.

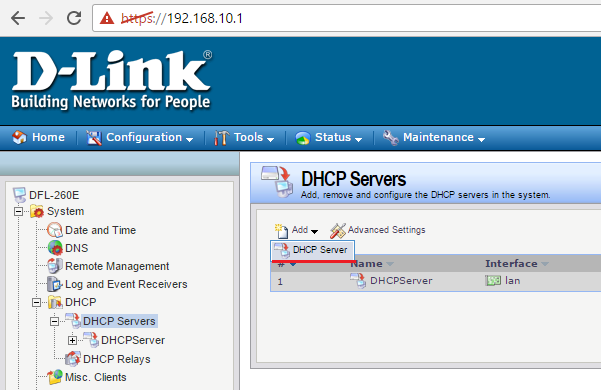

4. Поднимаем DHCP сервер

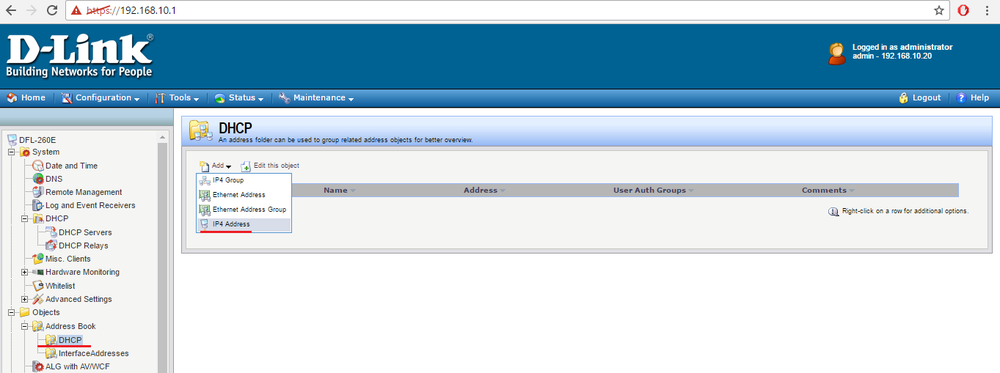

Теперь давайте настроим DHCP сервер для локальной сети. Для начала нам необходимо определится с DHCP диапазоном IP-адресов для клиентских устройств. Создадим папку с IP адресами DHCP:

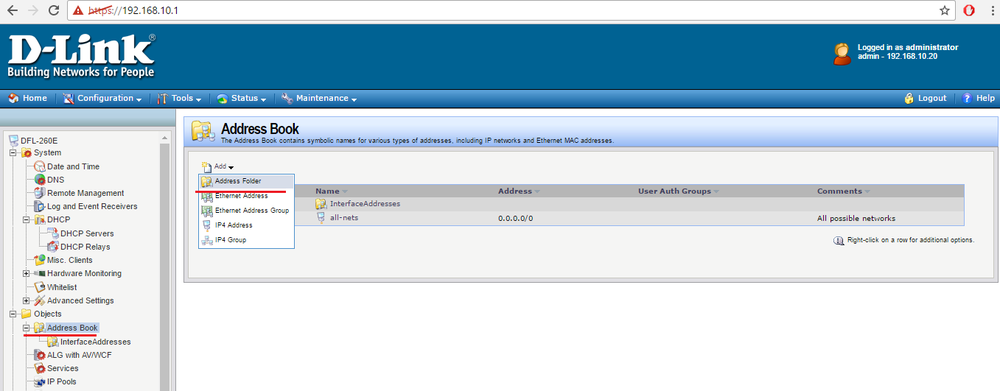

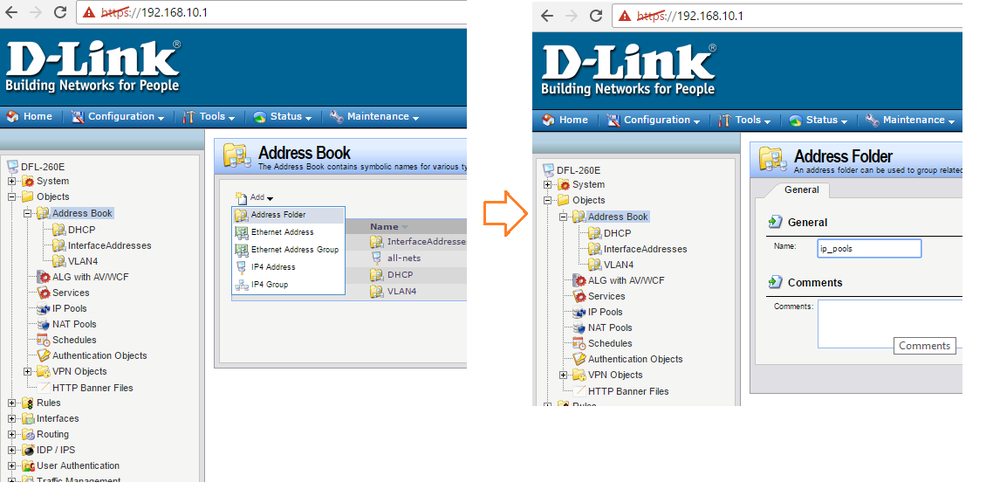

Заходим в меню Objects => Address Book => И нажимаем кнопку Add => Далее Adress Folder

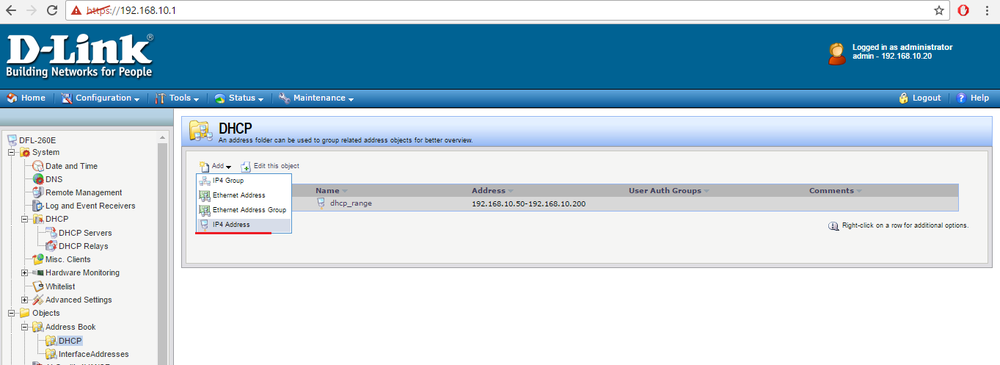

Теперь когда создана папка, создадим в ней наш DHCP пул и с маской сети.

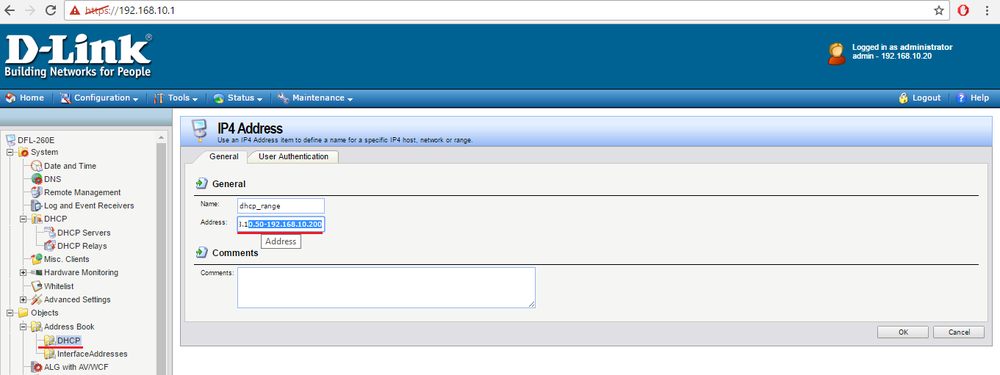

Нажимаем Add => IP4 Address

Даем имя dhcp_range и задаем диапазон 192.168.10.50-192.168.10.200

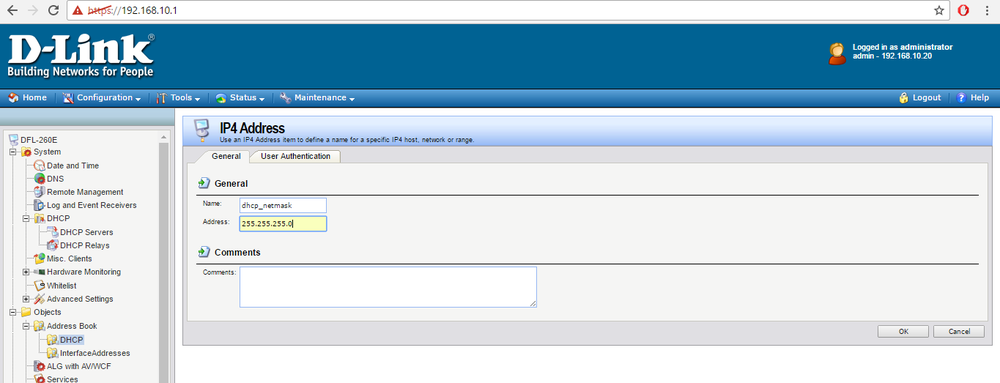

Теперь создадим объект с маской сети.

Здесь ставим маску 255.255.255.0 для DHCP диапазона.

Теперь когда есть пул, мы можем активировать наш DHCP сервер.

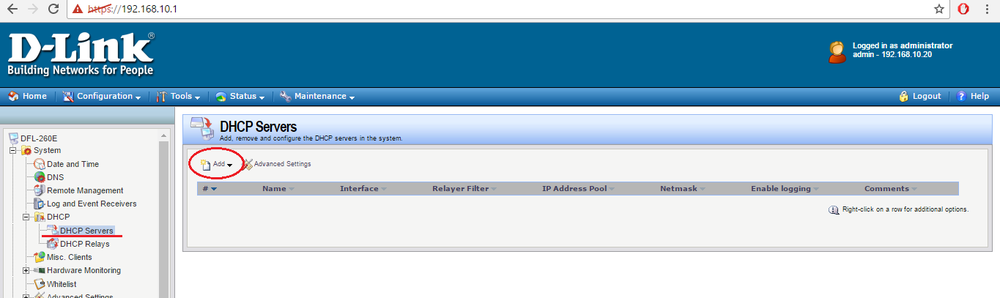

Для этого заходим в меню System => DHCP => DHCP Servers

И нажимаем Add

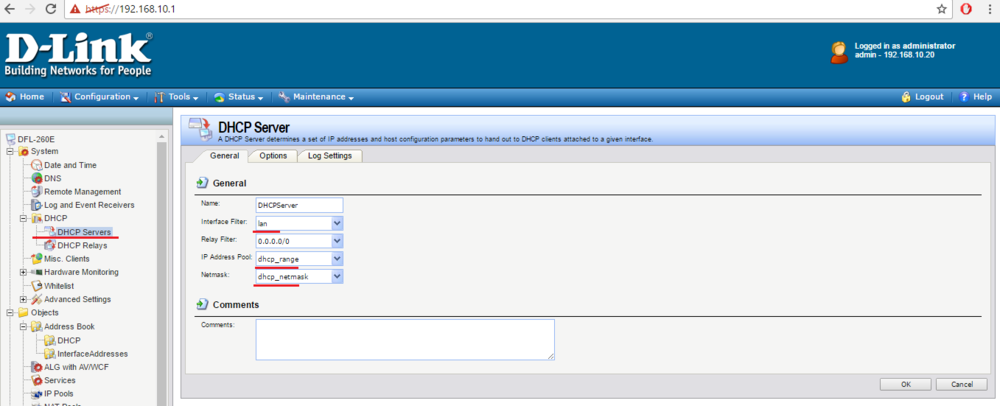

Задаем имя DHCPServer, Interface Filter (lan адаптер) и адреса dhcp_range, dhcp_netmask.

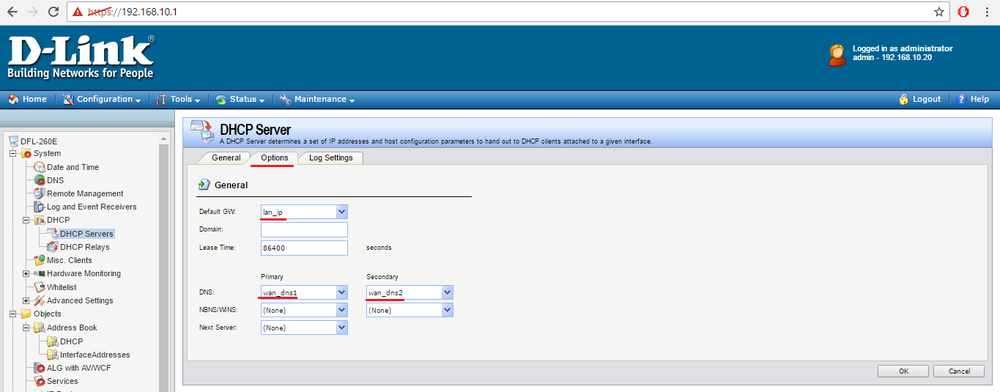

Идем во вкладку Options

Здесь задаем адрес шлюза, это lan_ip, а также DNS сервера, которые мы вбили в начале.

Не забывайте сохранят настройки (Configration => Save and Activate)

5. Пробрасываем порты

Допусти есть два сервера: Терминальный с Windows 2012 и Asterisk на Linux. В первом случае используется порт 3389, во втором 5060.

Сделаем проброс с перенаправлением, это когда клиент обращается допустим на порт 7777 внешнего IP, попадая на внутренний IP с портом 3389. Аналогично для Asterisk сервера, перенаправляем трафик с порта 8888 до порта 5060.

Примечание: В Dlink DFL криво работает SIP ALG в отличии от простеньких дешевых роутеров типа TPLINK, в связи с этим рекомендуется отключать SIL ALG по следующей настройки: System → Advanced settings → Conn. timeout settings, снять галочку UDP Bidirectional keep-alive и нажмите ОК. Также необходимо в сервисе sip-udp отключить sip alg выбрав в выпадающем меню None.

Обычно чтобы заработал проброс нужно два почти одинаковых правила SAT и Allow. В случаях нетипичной или неверной настройки маршрутизации может понадобиться второе правило сделать не Allow, а NAT.

В некоторых случаях во втором правиле Allow, необходимо заменять содержимое в поле Destination на IP адрес хоста, нежели прописывать WAN IP как по официальной инструкции. Когда я настраивал проброс RDP это мне помогло.

Замечание: Все что написано для проброса на Asterisk, можно проигнорировать, так как он очень хорошо работает через NAT. Не какие внешние порты не открывайте, только правильно отредактируйте sip.conf и укажите такие параметры как

[general]

localnet=192.168.0.0/255.255.255.0 ; локальная сеть

externip=x.x.x.x ; внешний ip адрес

[sip_phone]

nat=yes

qualify=300 ; проверять соединение каждые 300 мс.

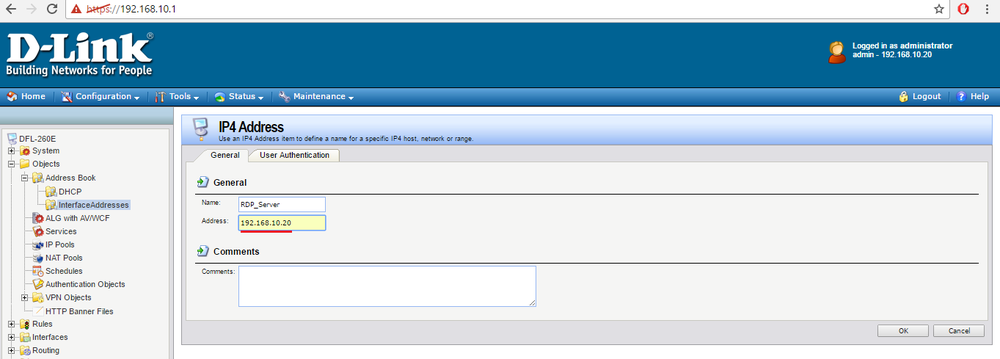

Заходим в Objects => Adress Book => InterfaceAddresses

Далее добавляем IP адрес по кнопке Add => IP4 Address

Здесь добавляем внутренний IP адрес, я добавил 192.168.10.20. Это IP адрес машины терминального сервера.

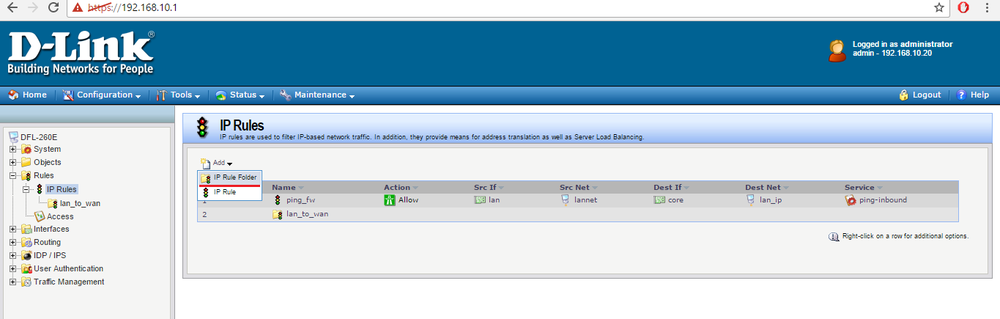

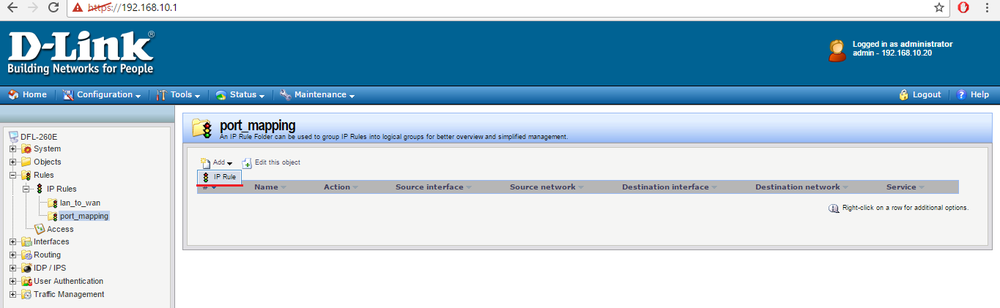

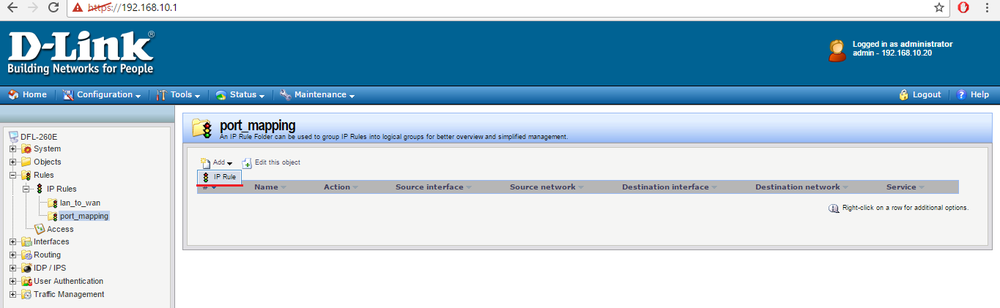

Теперь идем в меню Rules => IP Rules

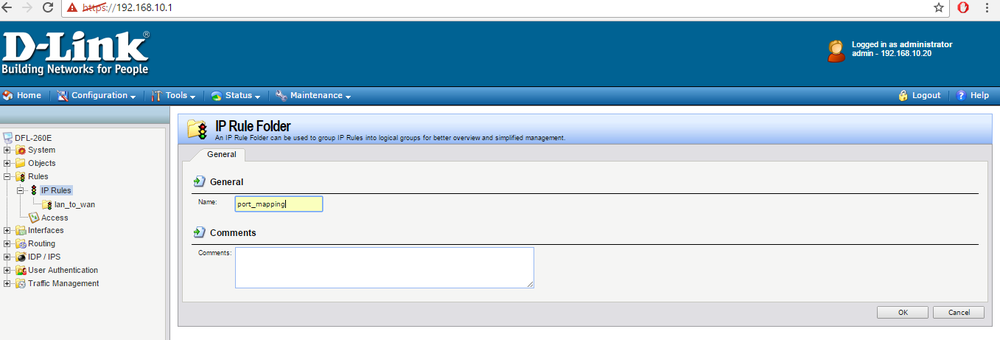

Создаем папку с правилами проброса

Назовем папку с правилами проброса "port_mapping"

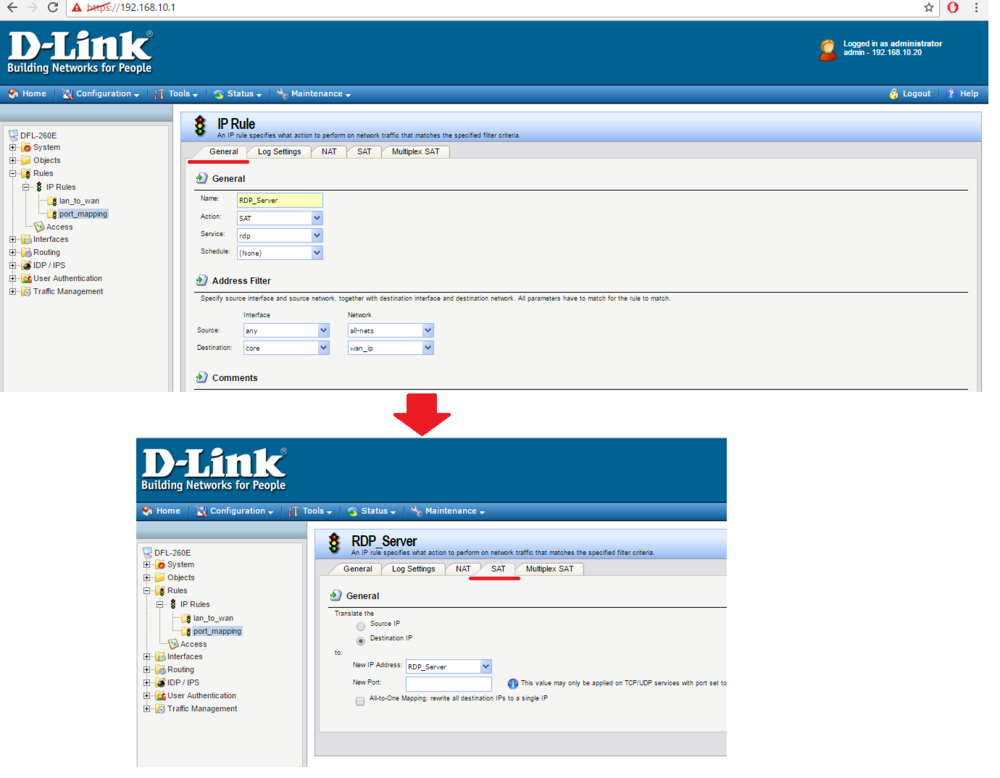

Создаем правило проброса порта 3389:

В правиле необходимо обозначить какую службу (порт) мы хотим опубликовать. Во вкладке General редактируем поля:

General:

- Name: RDP_server

- Action: SAT

- Service: rdp

Address Filter:

- Source Interface: any

- Source Network: all-nets

- Destination Interface: core

- Destination Network: wan_ip

Далее переходим во вкладку SAT и там указываем IP адрес машины которой требуется доступ из вне - New IP Address: RDP_Server

На этом пока еще не все, чтобы ходил проброшенный трафик, необходимо добавить разрешающее правило.

Добавляем новое правило.

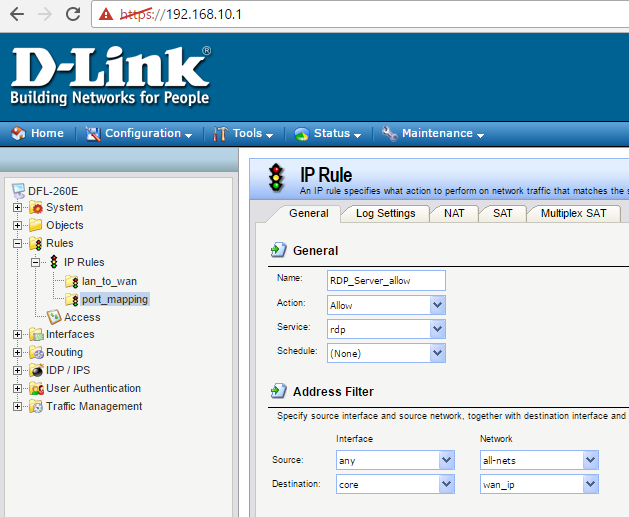

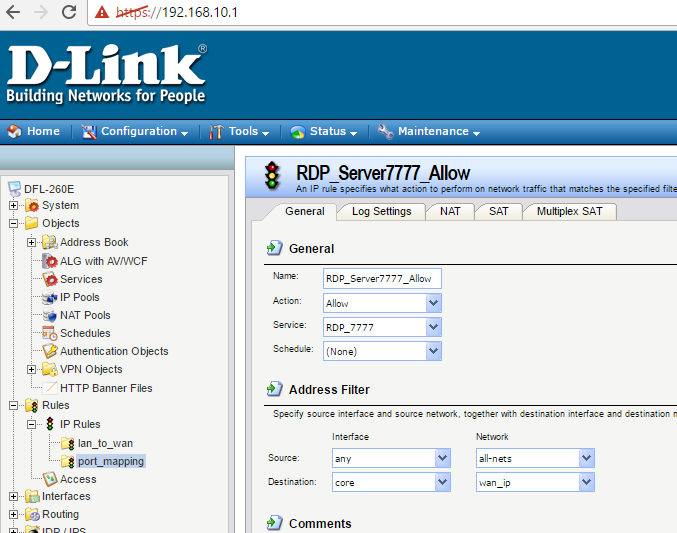

Здесь практически такое же правило как и в пробросе, только за место действия SAT (проброс), ставится Allow (разрешить)

General:

- Name: RDP_server_allow

- Action: Allow

- Service: rdp

Address Filter:

- Source Interface: any

- Source Network: all-nets

- Destination Interface: core

- Destination Network: wan_ip

Итоговое окно с двумя правилами, которые делают проброс порта 3389 до машины с IP адресом 192.168.10.20 и портом 3389.

Обычно прямой проброс не так популярен, пользуется популярностью проброс с перенаправлением.

Сделаем следующее, откроем во внешке порт 7777, и перенаправим трафик с него на порт 3389 машины 192.168.10.20

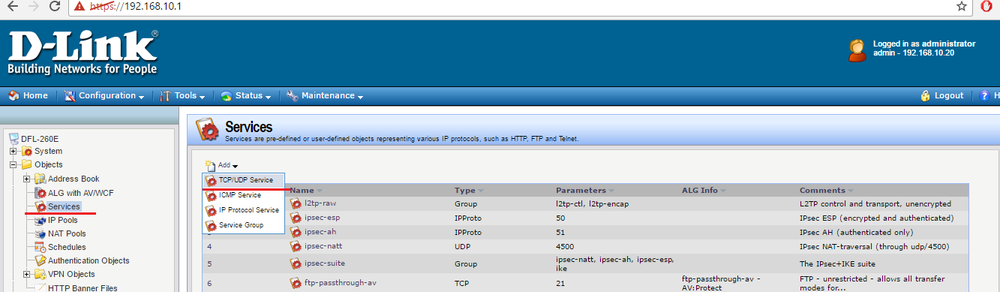

Чтобы такое сделать, необходимо сперва создать сервис с портом 7777:

Идем в Objects => Services, нажимаем Add => TCP\UDP Services

Вводим:

- Name: RDP_7777

- Type: TCP

- Source: 0-65535

- Destination: 7777

Нажимаем ОК.

Удаляем старые правила проброса которые создавали до этого на порт 3389 и добавляем новые:

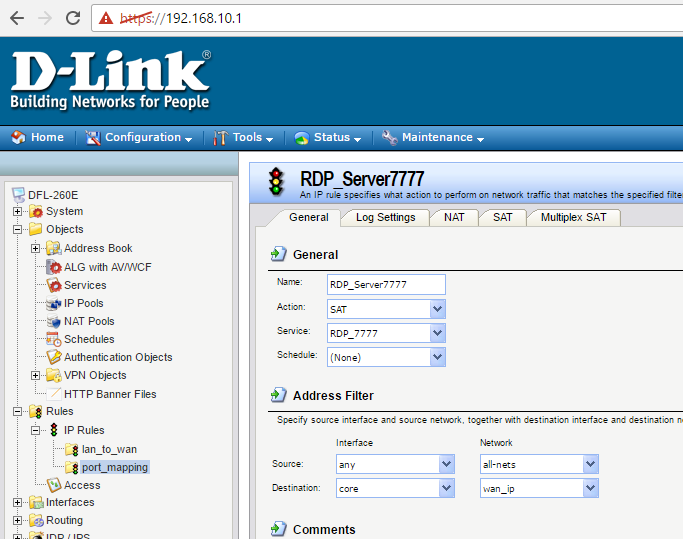

Создаем новое правило

General:

- Name: RDP_Server7777

- Action: SAT

- Service: rdp

Address Filter:

- Source Interface: any

- Source Network: all-nets

- Destination Interface: core

- Destination Network: wan_ip

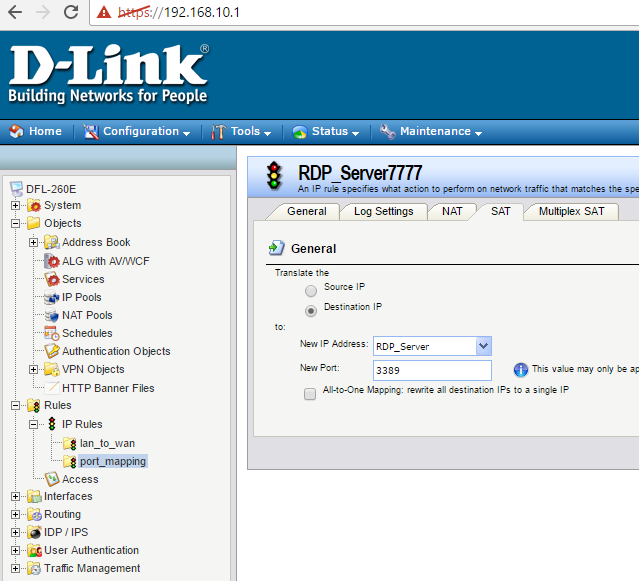

Идем во вкладку SAT и указываем RDP порт 3389. Тем самым у нас идет перенаправление с порта 7777 до 3389.

Теперь создаем разрешающее правило.

Чтобы проброс работал с внешнего резервного IP, создайте аналогичные правила, указав в поле Destination - wan_ip2.

Еще несколько примеров:

Для сервера терминалов 1С

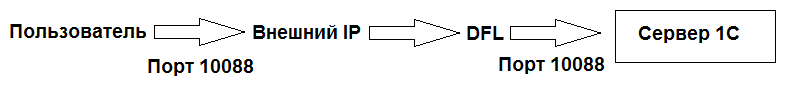

У многих RDP порт на сервере терминалов заменен со стандартного 3389 на иной. В моем случае это порт 10088.

Мы должны получить примерно следующее, смотрите картинку, внешние клиенты клиенты будут стучаться по RDP на порт 10088 внешнего IP и попадать на порт 10088 RDP сервера терминалов внутри локальной сети.

Для этого нам необходимо создать два правила SAT и NAT. Но для начала потребуется создать два объекта:

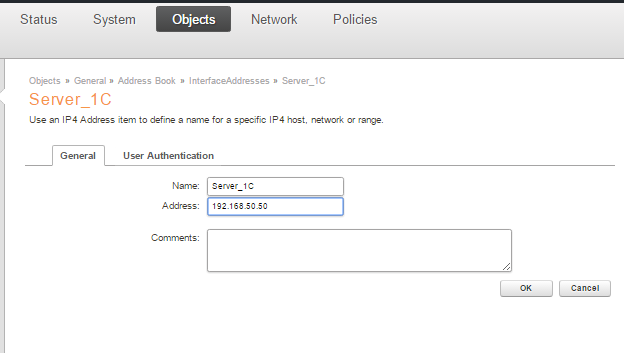

- Объект 1: Тип Interface Address, Имя объекта - Server_1C, содержимое: внутренний IP адрес сервера 1С

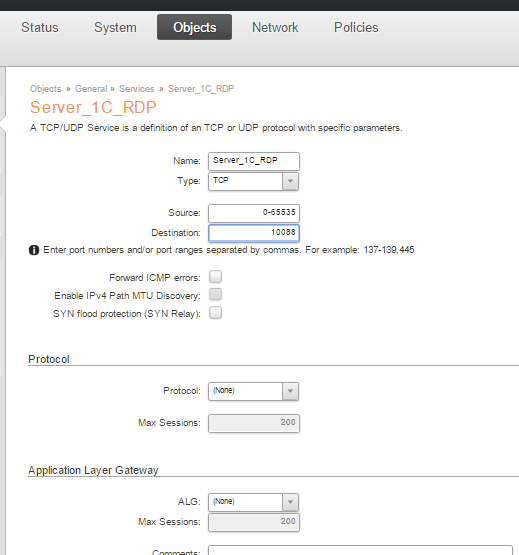

- Объект 2: Тип Services, Имя объекта - Server_1C_RDP, Type: TCP, содержимое: порт 10088

Внизу показаны детальные скриншоты, правда я недавно обновил версию, и поэтому они стали другими.

Данные о созданном сервисе и IP адресе:

В адресной книге в разделе Интерфейсы, создайте запись с внутренним IP адресом сервера 1С, допустим 192.168.50.50

- Name: Server_1C_RDP

- Type: TCP

- Source: 0-65535

- Destination: 10088

Чтобы внешние клиенты могли зайти по RDP на этом порту необходимо создать сервис, который вы видите на картинке. Теперь осталось создать два правила.

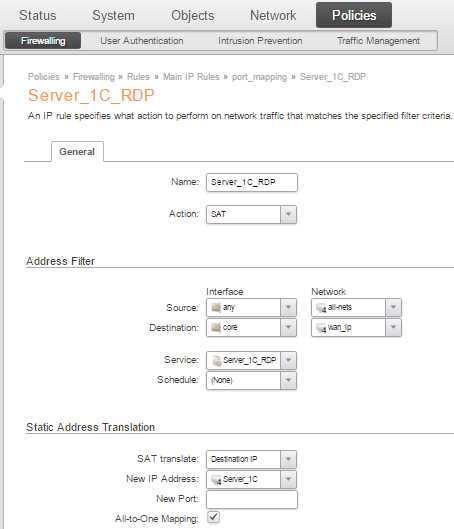

Первое правило SAT:

- Name: Server_1C_RDP

- Action: SAT

- Source: any / Network: all-nets

- Destination: core / Network: wan_ip

- Service: Service_1C_RDP

- Destination IP: Server_1C (хоста с установленным 1C)

- New Port: оставляем пустым, нам не требуется перенаправление

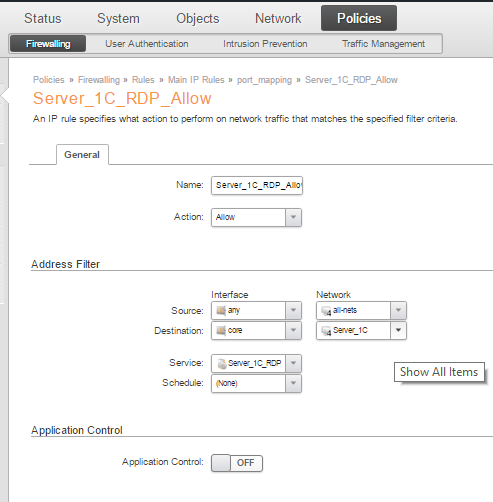

Второе правило NAT:

- Name: Server_1C_RDP_Allow

- Action: Allow

- Source: any / Network: all-nets

- Destination: core / Network: Server_1C

- Service: Service_1C_RDP

Итог: Пользователи могут работать с сервером 1С по протоколу RDP, вводя в RDP клиенте внешний IP с портов 10088

6. Настраиваем NAT Looback (Hairpin NAT)

Чтобы машины локальной сети могли заходить на сервисы внутри локальной сети по доменному имени, например wiki.company.ru:8091, необходимо настроить NAT Loopback. Допустим мы сделали проброс портов до сервера с Jira (системы управления проектами и задачами) и Confluence (Wiki). Внешние клиенты легко заходят на эти сервисы, но внутрение без NAT Loopback не могут. Создадим по два правила для jira и Conflence:

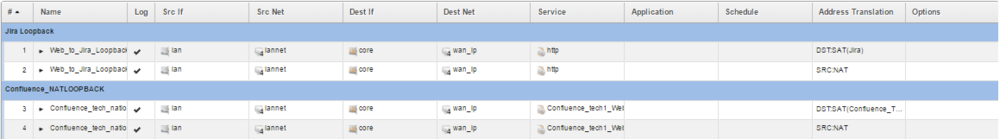

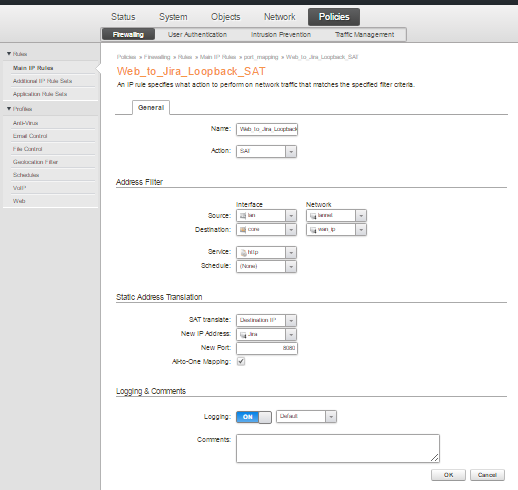

На скриншоте созданы 4-ре правила, рассмотрим первые два:

Правило SAT

Здесь указаны следующие настройки:

- Name Web_To_Jira_Loopback_SAT

- Action: SAT

- Source: lan / Network: lannet

- Destination: core / Network: wan_ip

- Service: http

- Destination IP: Jira (хоста с установленной Jira)

- New Port: 8080

Jira по умолчанию работает на порту 8080, мы клиентов которые попали на порт 80 в 8080.

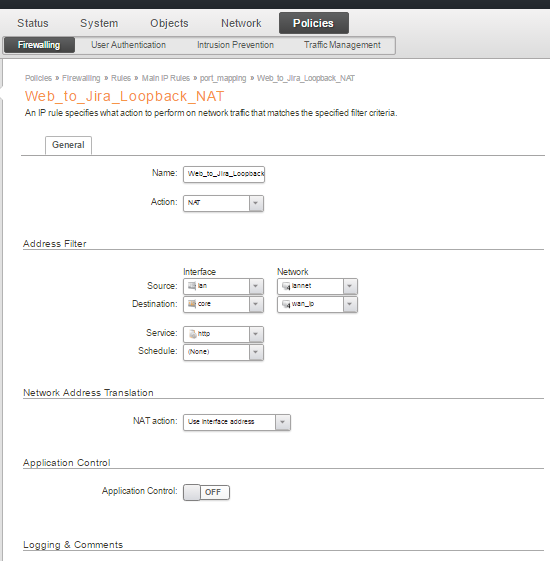

Правило NAT

Здесь указаны следующие настройки:

- Name Web_To_Jira_Loopback_NAT

- Action: NAT

- Source: lan / Network: lannet

- Destination: core / Network: wan_ip

- Service: http

Вот скриншот:

7. Разрешаем трассировку

Чтобы работала трассировка по команде tracert или traceroute, понадобится включить возможность трассировки.

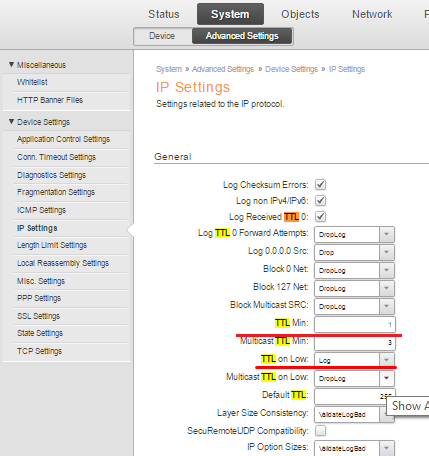

Заходим в System > Advanced Settings > IP Settings и в выпадающем меню TTL on Low выберите значение Log и TTL Min поставьте 1.

8. Резервируем канал

Кому критичен доступ в интернет, тот может настроить резервирование канала. Допустим в организации есть два канала доступа в интернет, вдруг первый канал падает, необходимо автоматически переключится на второй, DFL проверяет доступность первого канала, и при его недоступности переключает пользователей на второй канал. Когда становится доступен первый основной канал, все возвращается на свои места.

То есть есть основной и резервный канал, все выходят с основного, при его недоступности, автоматически идет переключение на резервный. Как только заработает основной, все юзеры автоматически будут переключены на основной канал интернета.

У нас уже есть два канала, первый канала с IP адресом (wan - 215.15.185.50) и второй (wan2 - 217.15.185.50)

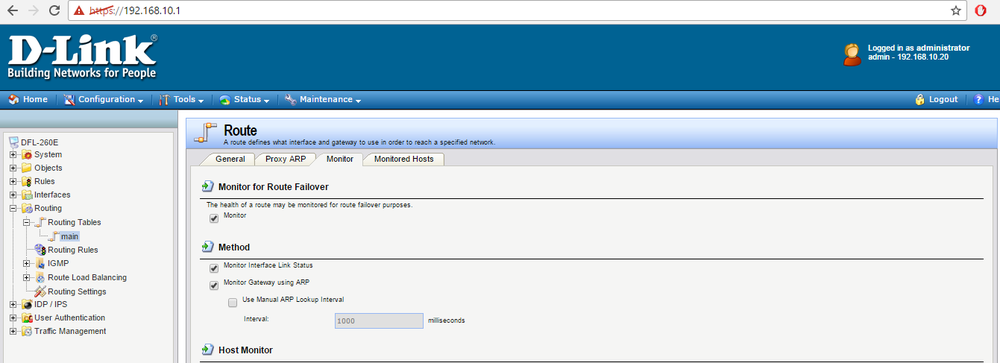

Включаем отслеживание статуса основного интерфейса:

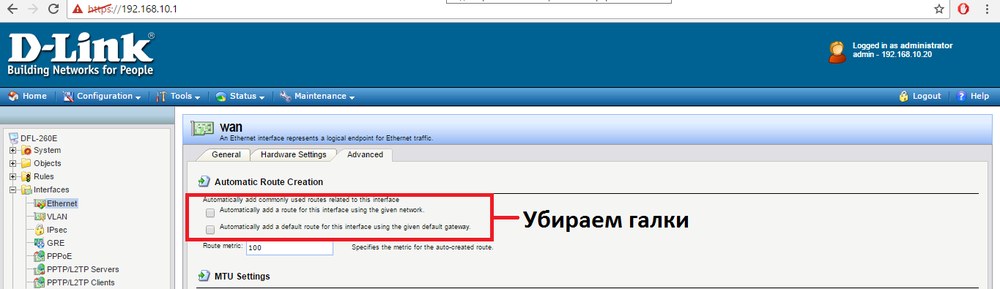

Идем в меню Interfaces => Ethernet => wan

Щелкаем вкладку Advanced

Здесь убираем галки с двух пунктов. Если убрать галки, удаляются маршруты по умолчанию (основного канала).

Добавим свои маршруты.

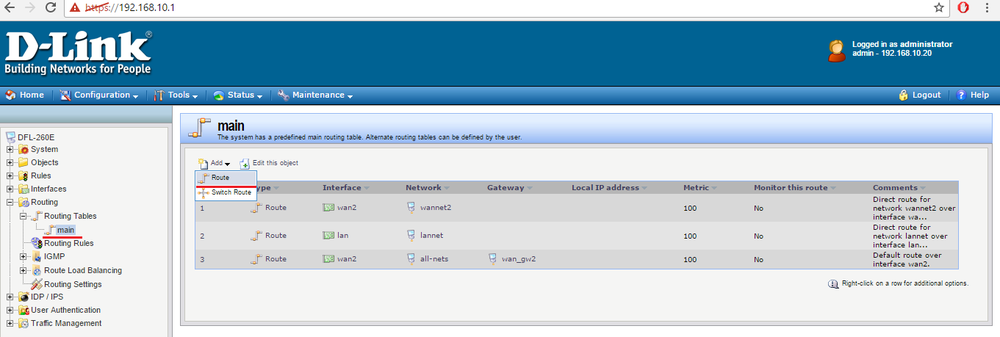

Идем в меню Routing => Routing Tables => main (read only)

Нажимаем кнопку Add => Route

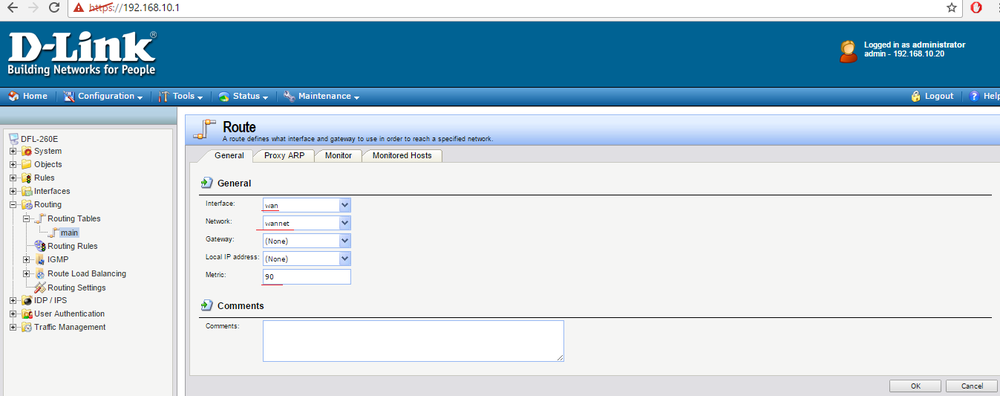

Здесь указываем:

- Interface: wan

- Network: wannet

- Metric: 90

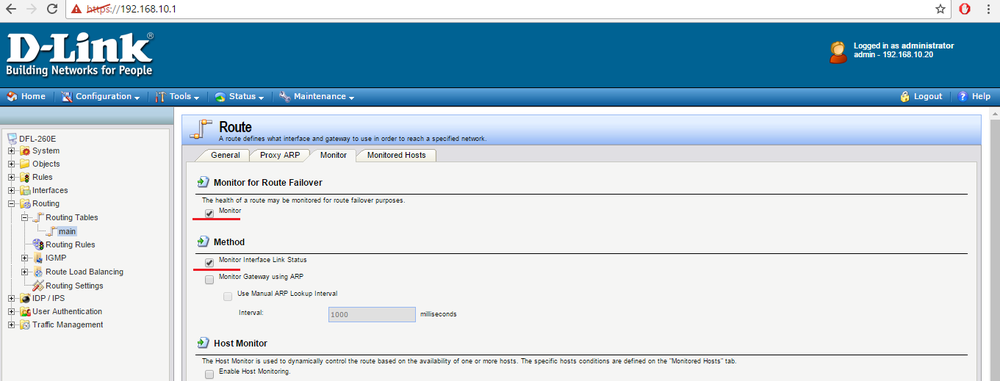

Не выходя, переходим во вкладку Monitor

Во вкладке Monitor отмечаем два пункта:

- Monitor

- Monitor interface Link Status

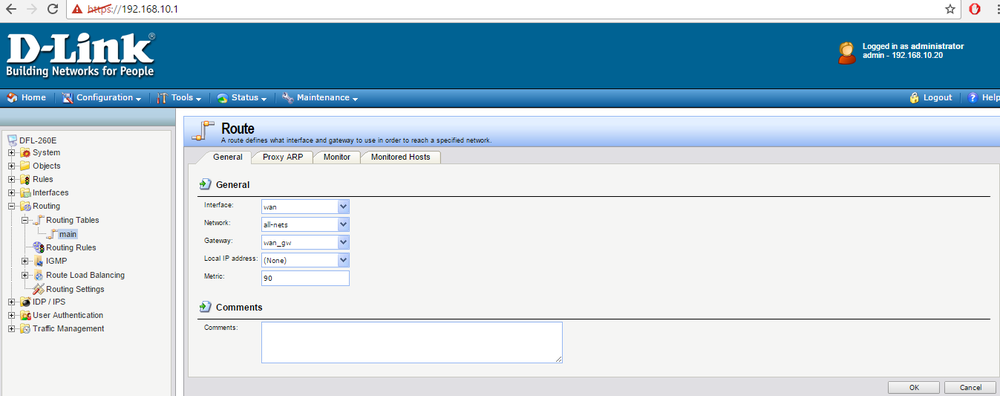

Добавим второе правило:

Здесь:

- Interface: wan

- Network: all-nets

- Gateway: wan_gw

- Metric: 90

Не выходя переходим во вкладку Monitor:

Здесь ставим галки:

- Monitor

- Monitor Interface Link Status

- Monitor Gateway using ARP

Все - конфигурация Failover готова. Но теперь нам осталось добавить правило для резервного канала.

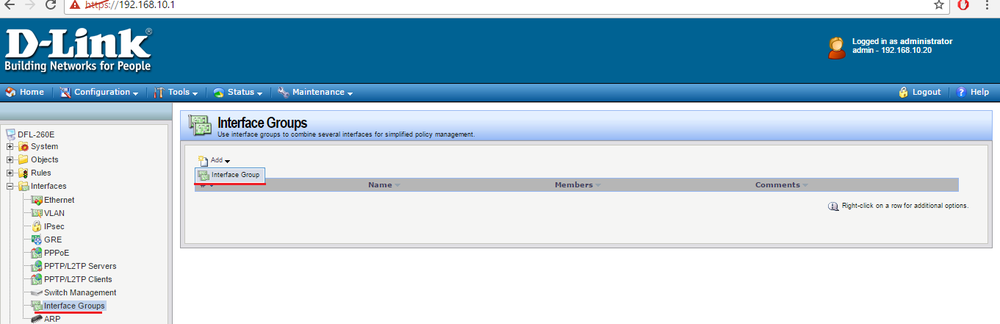

Идем в Interfaces => Interfaces Group

Нажимаем Add => Inetrface Group

Здесь даем имя группе интерфейсов "wans" и с помощью кнопки ">>" перемещаем wan и wan2 интерфейсы в правую сторону.

Сохраняем настройки.

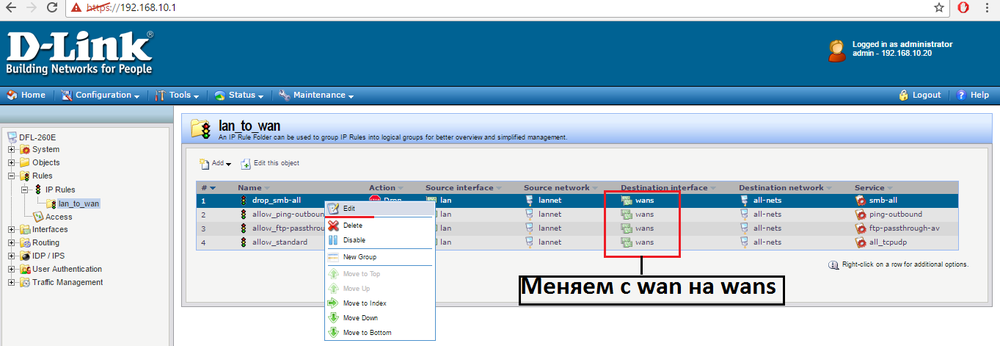

Теперь идем в Rules => IP Rules => Lan_to_Wan

Здесь меняем в колонке Destination Interface с "wan" на "wans"

Если вы дошли до этого момента - поздравляю!

Теперь у вас работает резервирование основного канала.

9. Отделяем гостевую точку доступа через VLAN

Допустим у нас есть гостевая точка доступа DLINK, мы хотим отделить ее от основной сети офиса. Это необходимо чтобы клиенты (гости) не могли зайти на внутренние ресурсы локальной сети. Мало ли что может произойти, лишняя мера по отделению гостевой Wi Fi сети нам не помешает.

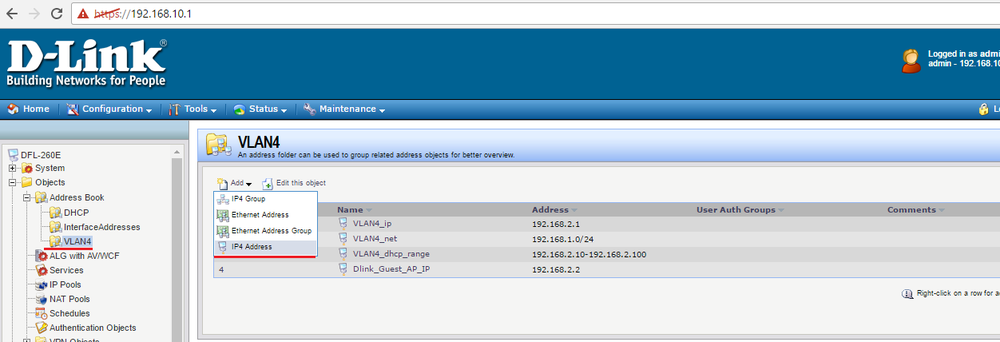

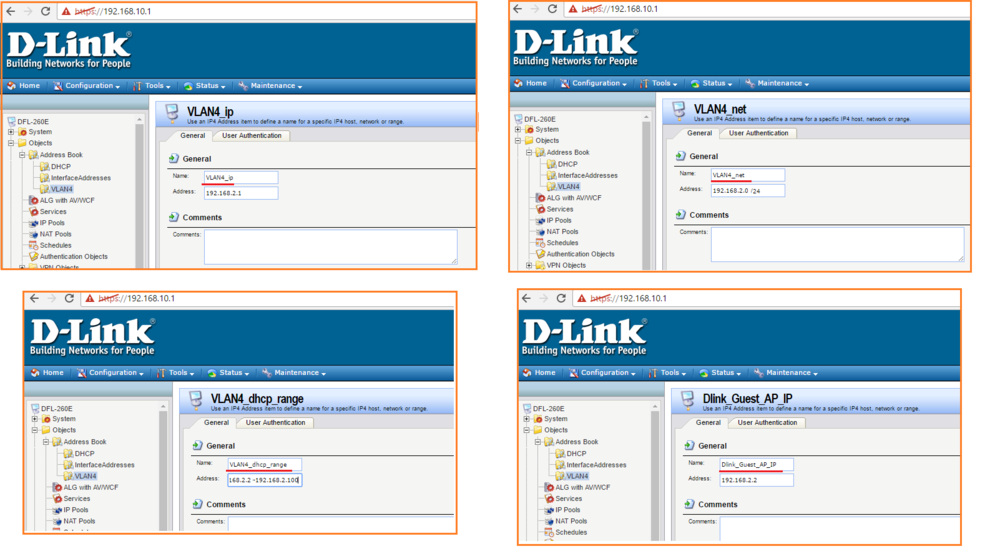

Идем в Objects => Address Book => Создаем новую папку для объектов(констант), назовем ее VLAN4.

В 4-й порт роутера будет втыкаться точка доступа Wi Fi (Dlink), поэтому папка названа VLAN4.

Далее в этой папке необходимо создать 4-ре константы с типом IP4 Address:

- Name: VLAN4_ip / Address: 192.168.2.1

- Name: VLAN4_net / Address: 192.168.2.0/24

- Name: VLAN4_dhcp_range: 192.168.1.2-192.168.1.100

- Dlink_Guest_AP_IP: 192.168.2.2

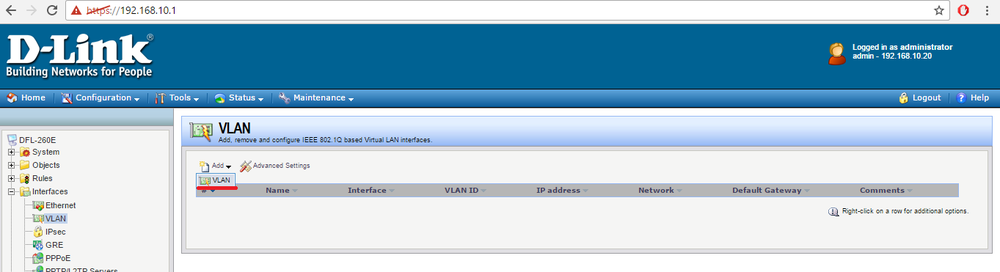

Теперь создаем VLAN, для этого заходим в Interfaces => Ethernet => VLAN

Здесь заполняем поля как на картинке. Не заполняйте поле Default Gateway! Оно должно быть пустым.

Заходим в Interfaces => Switch Management

Здесь выбираем порт устройства Dlink DFL260 который будет по VLAN4 (Port Based VLAN)

Не забывайте, в порт VLAN4 мы подключим Wi Fi точку доступа.

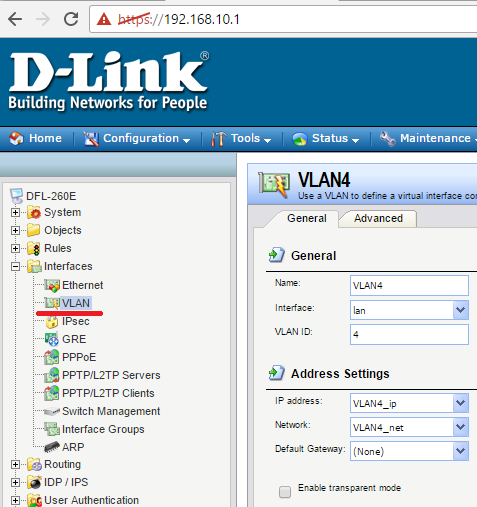

Идем в System => DHCP => DHCP Server

Создаем новый DHCP сервер для VLAN4

Здесь заполняем все поля во вкладке General и Options

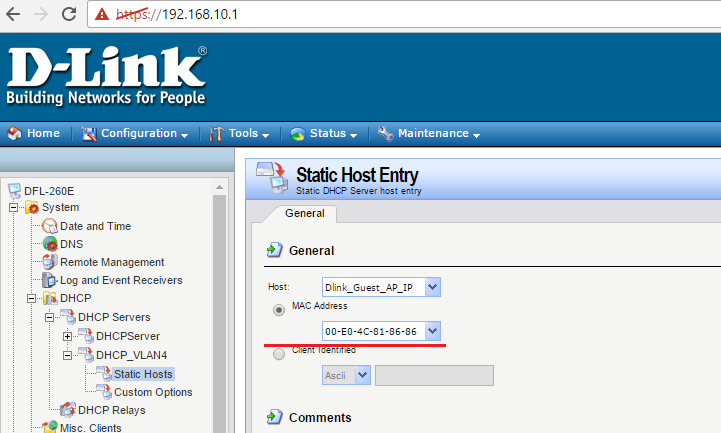

Здесь добавляем статический IP адрес точки доступа с ее Mac адресом (узнать mac можно через команду "arp -a")

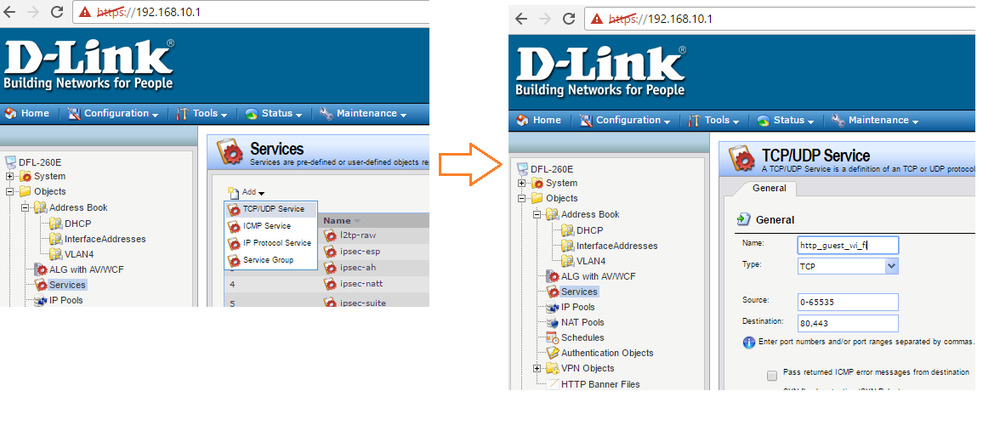

Создаем сервис в Objects => Address Book => Services

Назовем его http_guest_wi_fi, порты открываем только 80 и 443.

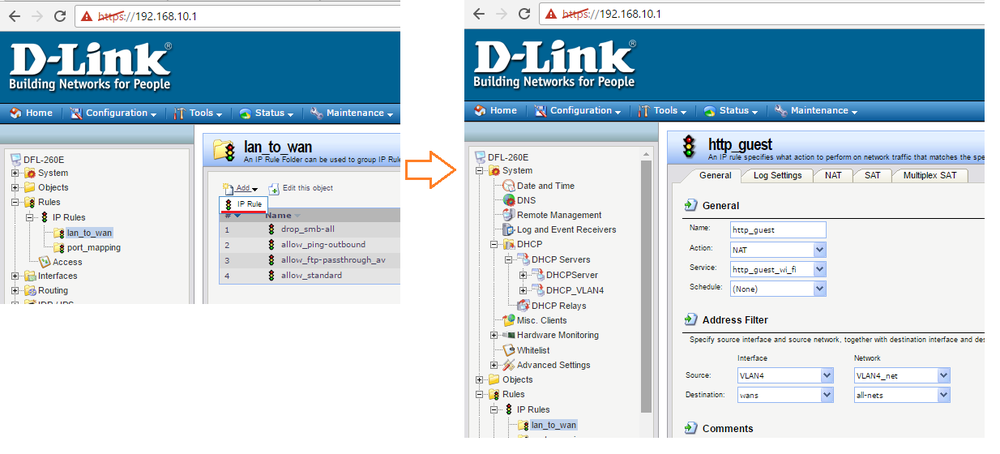

Создаем новое правило в Rules => IP Rules => lan_to_wan

Назовем его http_guest:

General:

- Name: http_guest

- Action: NAT

- Service: http_guest_wi_fi

Address Filter:

- Source Interface: VLAN4

- Source Network: VLAN4_net

- Destination Interface: wans

- Destination Network: all-nets

Это правило разрешит выходит компьютерам гостевой точки через NAT.

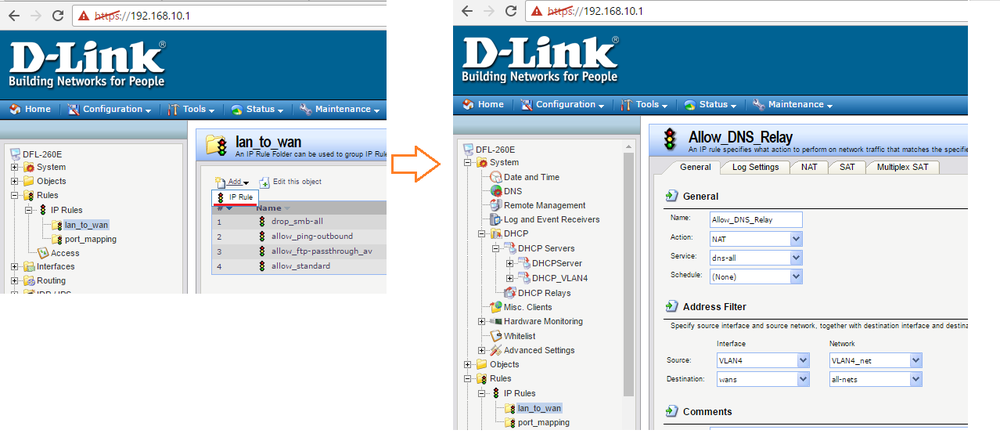

Теперь надо разрешить DNS запросы.

Создаем другое правило в Rules => IP Rules => lan_to_wan

Назовем его Allow_DNS_Relay:

General:

- Name: http_guest

- Action: NAT

- Service: dns-all

Address Filter:

- Source Interface: VLAN4

- Source Network: VLAN4_net

- Destination Interface: wans

- Destination Network: all-nets

Итоговое окно с двумя правилами для NAT и DNS запросов.

Точка доступа должна быть настроена в режиме AP(DHCP сервер отключен).

10. Делаем доступ к локальной сети офиса по VPN

Некоторые пользователи могут работать с документами которые хранятся на офисных серверах. Для этого мы можем настроить VPN доступ, в моем случае это l2tp.

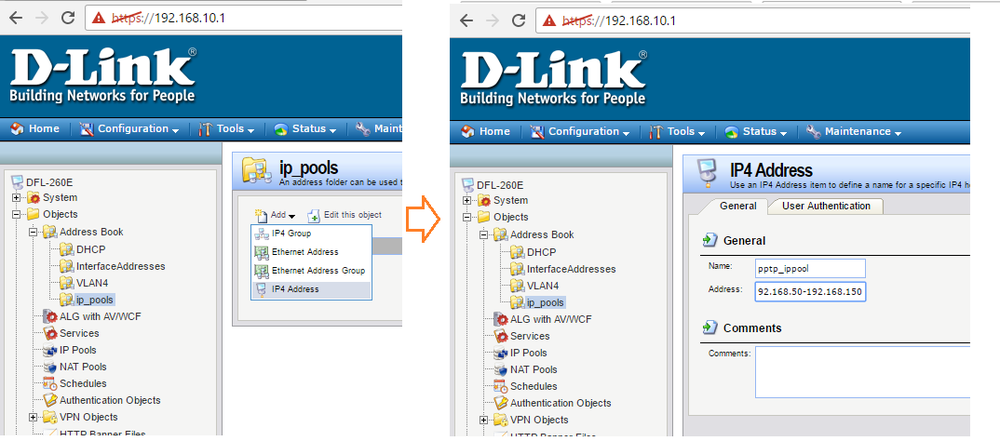

Создаем папку для пула IP адресов с именем ip_pools

Здесь задаем диапазон IP адресов для VPN сети, я задал 192.168.50-192.168.150

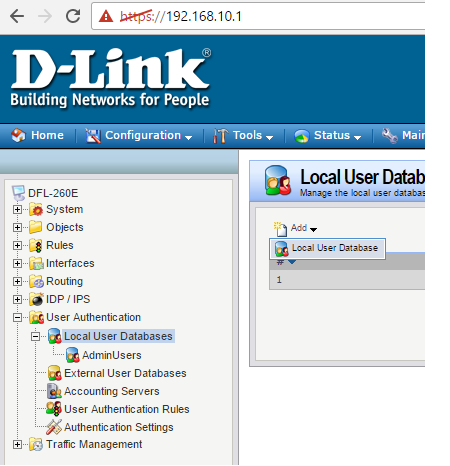

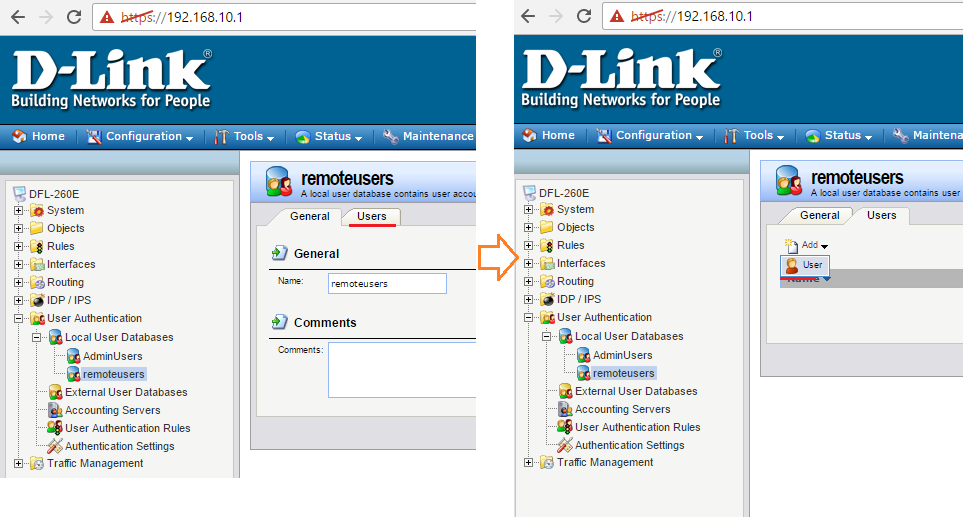

Идем в User Authentication => Local Users Databases

Нажимаем Add

Создаем базу локальных пользователей с именем remoteusers, далее во вкладке Users, добавляем пользователя test с паролем 1234

Добавляем юзера test

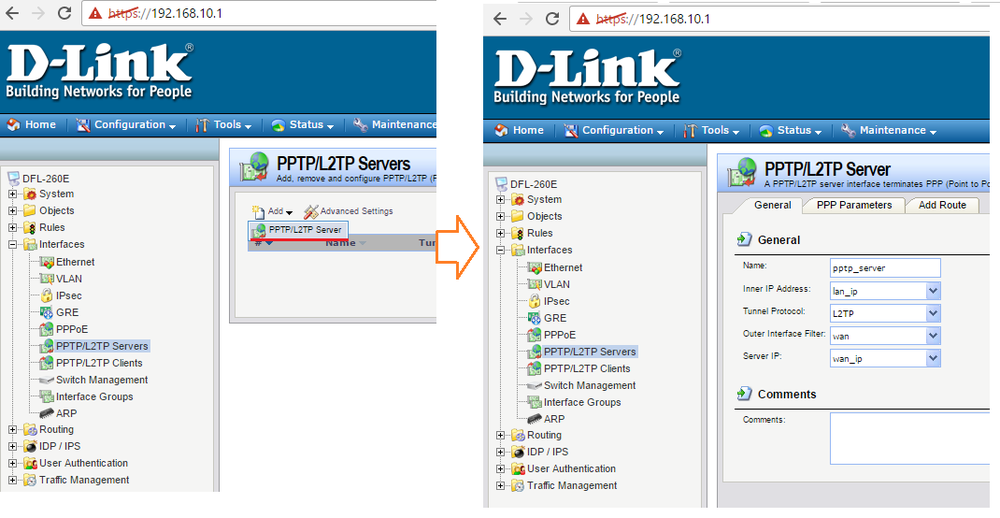

Идем в Interfaces => PPTP/L2TP Servers

Нажимаем Add и создаем сервер VPN:

- Name: pptp_server

- Inner Ip Address: lan_ip

- Tunnel Protocol: L2TP

- Outer Interface Filter: wan

- Server Ip: wan_ip

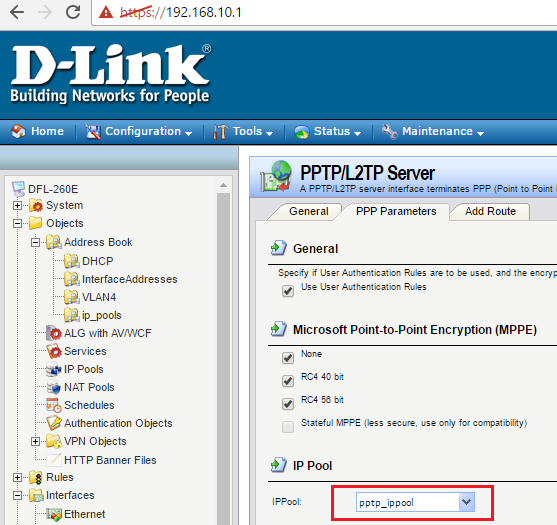

Во вкладке PPP Parameters в поле IPPool ставим пул - pptp_ippool

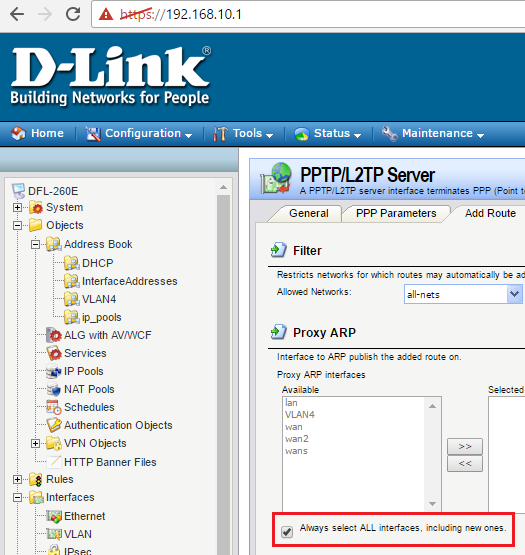

Теперь переходим во вкладку Add Route:

Здесь ставим галку возле надписи Allways select ALL interfaces, including new ones.

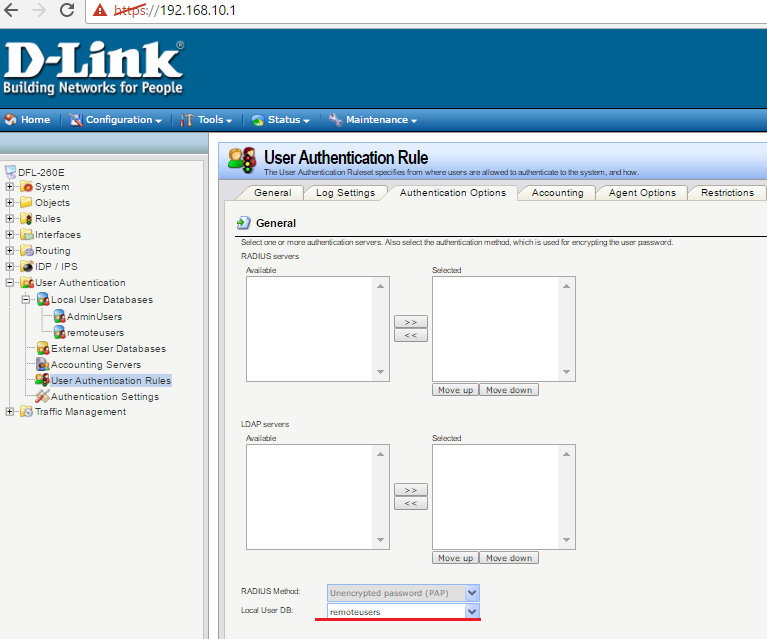

Идем в User Athentication => Local User Databases => User Athentication Rules

Добавляем правило для авторизации удаленных VPN клиентов.

Во вкладке Authentication Options, в выпадающем списке выбираем "remoteusers"

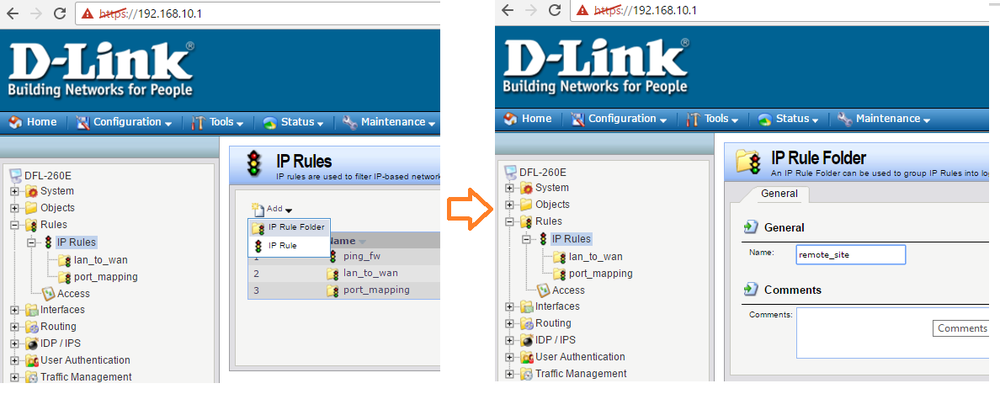

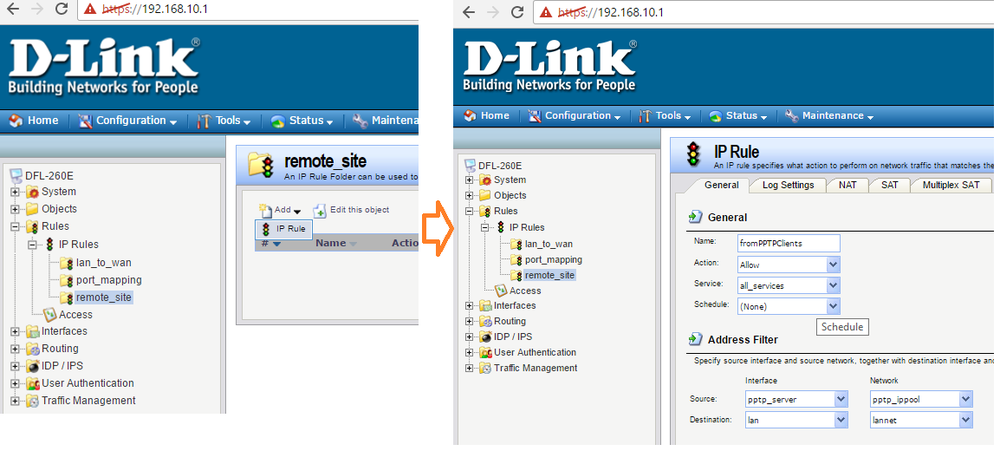

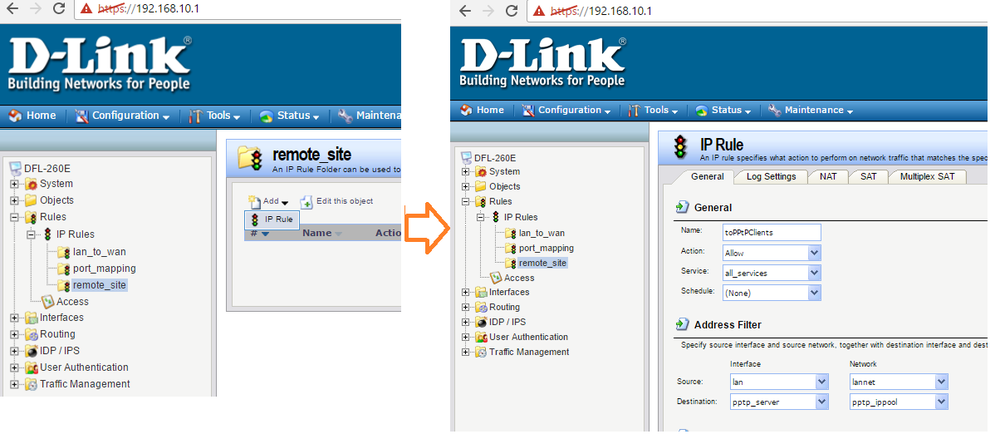

Теперь осталось создать правила доступа из VPN сети в локальную сеть и обратно. Создадим отдельную папку для таких правил.

Создаем правило для доступа из VPN в локалку.

Создаем аналогичное правило только в обратную сторону.

Когда окончена настройка VPN сервера, можно проверить соединение с ним. Для нужен компьютер с настроенным PPTP подключением, в котором прописан наш тестовый юзер test с паролем 1234.

11. Гарантируем устойчивый доступ в интернет

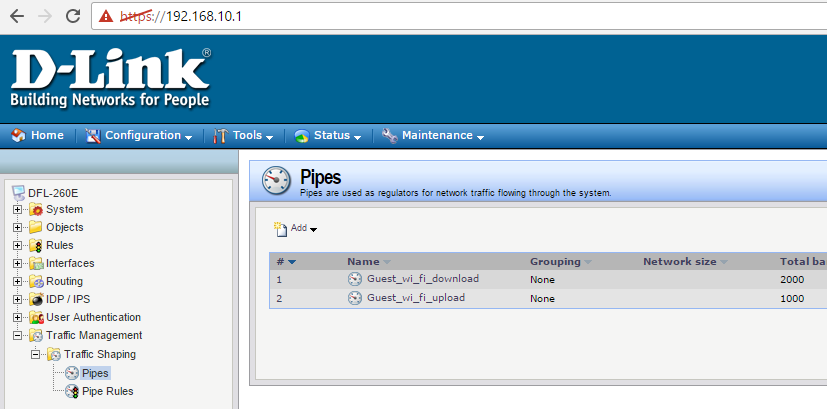

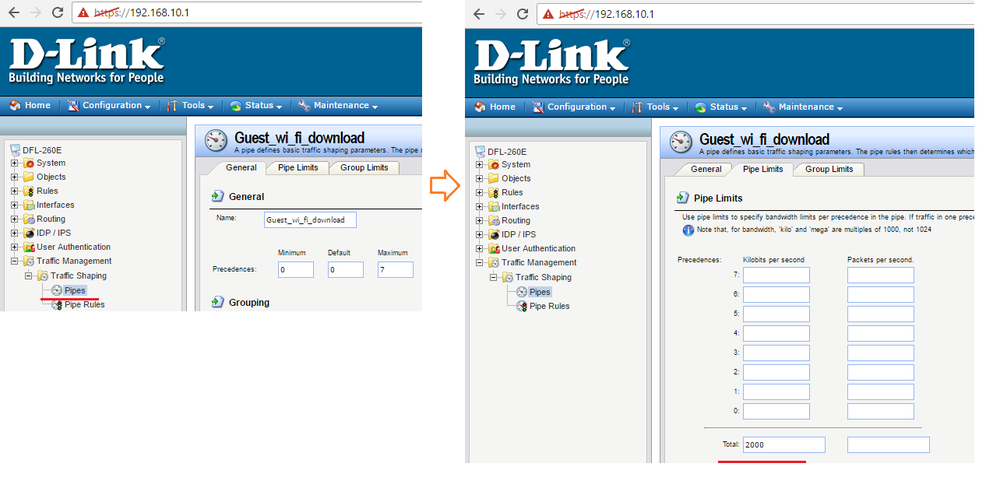

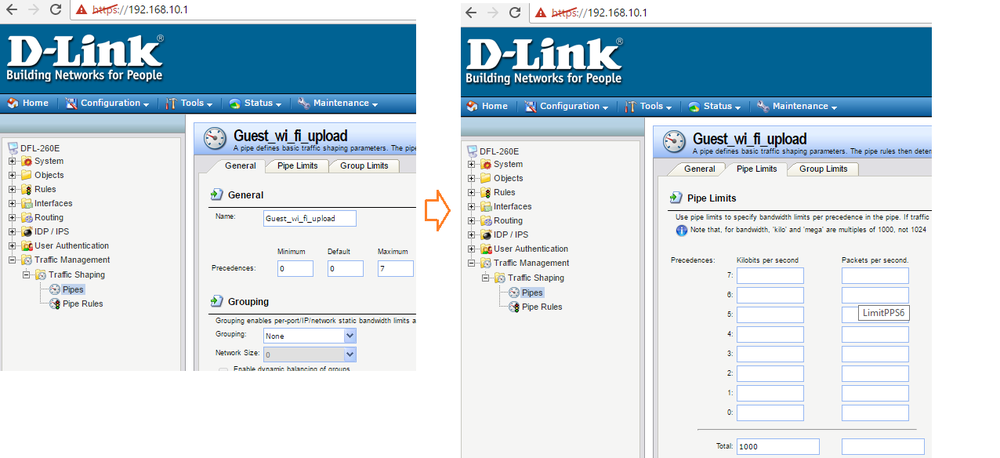

Настроим сперва шейпер на гостевой Wi Fi, для этого заходим в Traffic Management => Traffic Shaping => Pipes

Здесь мы создаем две "трубы":

Сперва указываем скорость закачки 2000кбит

Теперь указываем общею скорость исходящего потока для гостевого Wi Fi.

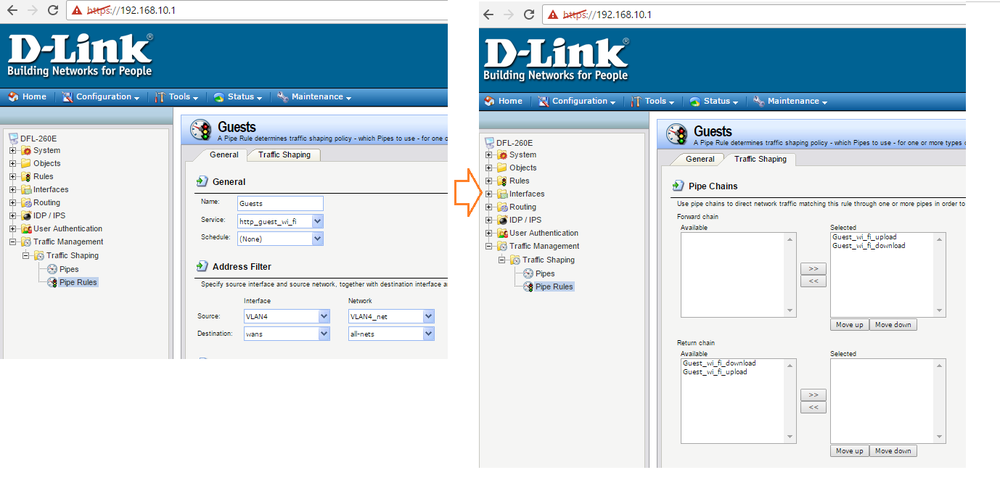

После добавления двух "труб", мы можем создать правило шейпера:

Создаем правило с именем Guests, указываем сервис http и наш VLAN4.

Во вкладке Traffic Shaping активируем две наших трубы на входящий и исходящий трафик.

Все, теперь юзеры гостевой AP не будут сильно просаживать канал.

12. Итог

Ну что сказать, честно говоря, устройство порадовало меня. Есть все что может понадобится для малого или среднего офиса. Приятный веб интерфейс конфигурирования интуитивно понятен и прост, после некоторого опыта становится "родным". Радует также обилие документации на просторах интернета, причем материалы изложены на русском языке. Если не понятны некоторые моменты, можно обратится в официальный форум Dlink, где опытный специалист ответит на ваши вопросы. Стоимость аппарата 78 000 тенге, имеется возможность установки в 19" стойку. Устройство идеально вписывается в ИТ-инфраструктуру малой компании с численностью ПК до 100шт.

Но если у вас есть бюджет на Cisco или может Микротик, стоит задуматься об этих вариантах.

13. Ссылки

Настройка port-forwarding на D-Link DFL-260E